Tak długo, jak istnieje fizyczny dostęp do komputera, zawsze można uzyskać dostęp do systemu operacyjnego, nawet jeśli jest on chroniony hasłem. Na przykład możesz użyć Kon-Boot, aby zalogować się do dowolnego konta użytkownika w systemie Windows przy użyciu dowolnego hasła, uruchamiając komputer z dysku CD lub USB. Jeśli BIOS jest zabezpieczony hasłem, aby zapobiec zmianie kolejności rozruchu, możesz zmienić zworki lub wyjąć baterię z płyty głównej, aby wyczyścić ustawienia CMOS. Tak długo, jak można uruchomić komputer z dysku CD lub USB, istnieje wiele narzędzi, które pozwalają zresetować hasło do konta użytkownika, nawet jeśli nie znasz oryginalnego hasła.

Oto interesująca metoda, którą niedawno odkryłem, która pozwala na zasadzenie backdoora w systemie operacyjnym Windows 7, dzięki czemu zawsze możesz zresetować, a nawet dodać nowe konto użytkownika, nawet bez pierwszego logowania do systemu Windows. Ta metoda jest nieco restrykcyjna, ponieważ wymaga uprawnień administratora do komputera w celu wprowadzenia zmian w systemie, ale nie wymaga instalacji oprogramowania innych firm ani zmiany plików systemowych, takich jak stara DreamPackPL. Ten backdoor umożliwia uruchomienie wiersza polecenia (cmd.exe) z uprawnieniami systemowymi z ekranu logowania do systemu Windows 7. Tak więc z wierszem polecenia przywileju systemowego w twoich rękach możesz faktycznie zrobić wiele rzeczy, w tym tworzyć nowe konta, resetować hasło administratora, aby uzyskać dostęp do chronionego hasłem systemu Windows. Sprawdź te instrukcje krok po kroku:

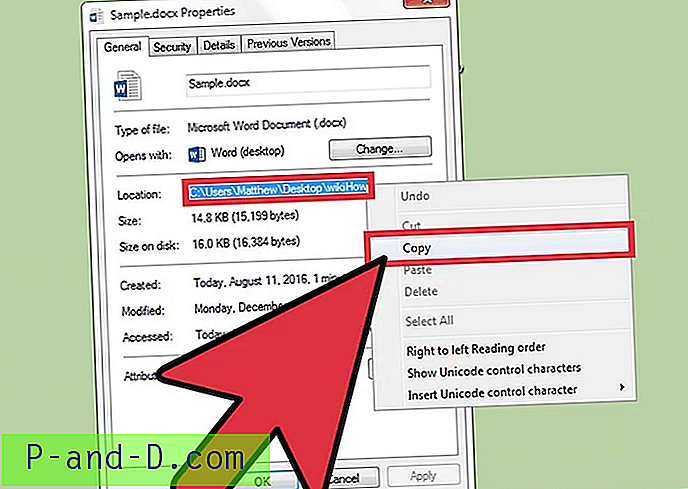

1. Najpierw upewnij się, że jesteś zalogowany jako administrator. Kliknij przycisk Start, wpisz cmd na pasku Wyszukaj programy i pliki, kliknij prawym przyciskiem myszy cmd.exe wyświetlony na liście i wybierz „Uruchom jako administrator”.

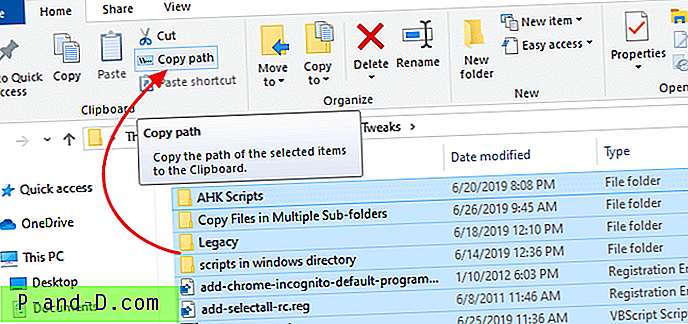

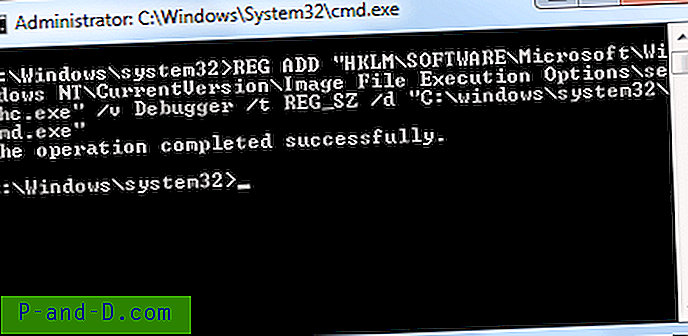

2. Skopiuj poniższe polecenie i wklej je w wierszu polecenia.

REG ADD „HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe” / v Debugger / t REG_SZ / d „C: \ windows \ system32 \ cmd.exe”

Jeśli zobaczysz komunikat „Operacja zakończyła się pomyślnie”, oznacza to, że zainstalowałeś backdoora. Jeśli nie, upewnij się, że jesteś zalogowany do konta użytkownika z uprawnieniami administratora, a także uruchom cmd jako administrator.

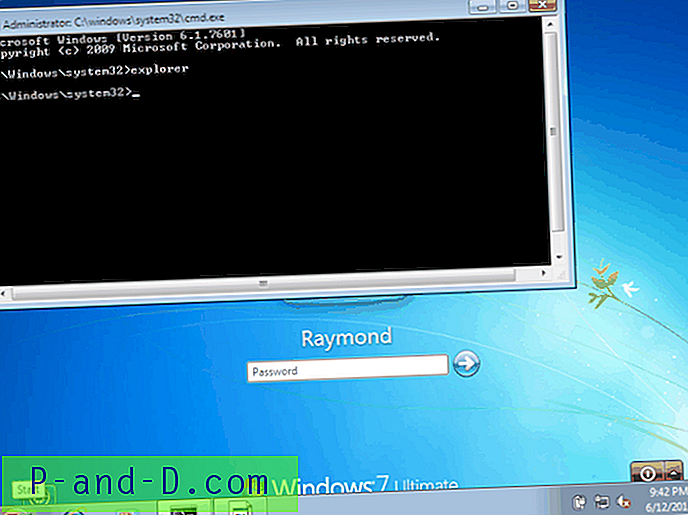

3. Gdy jesteś na ekranie logowania, możesz albo nacisnąć klawisz SHIFT w sposób ciągły 5 razy, albo Alt + Shift + PrintScreen, który otworzy wiersz poleceń z uprawnieniami systemowymi. Możesz teraz robić, co chcesz, na przykład pisać:

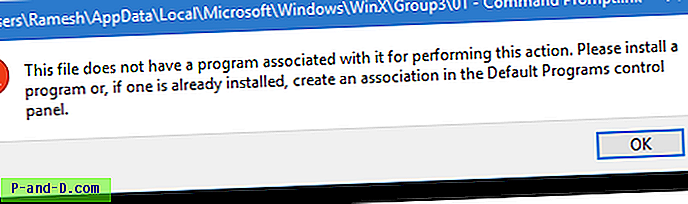

Eksplorator - aby uruchomić Eksploratora i dać dostęp do menu Start i paska zadań. Każda próba uruchomienia Eksploratora Windows spowoduje wyświetlenie komunikatu o błędzie „Nie można uruchomić procesu serwera, ponieważ skonfigurowana tożsamość jest niepoprawna. Sprawdź nazwę użytkownika i hasło ”. Jeśli chcesz sprawdzić pliki i foldery w systemie, użyj polecenia dir zamiast tego w cmd.

Net user nazwa_użytkownika nowe_hasło - To polecenie pozwala ustawić nowe hasło dla dowolnej nazwy użytkownika bez znajomości aktualnego hasła.

Net user nazwa_użytkownika hasło / dodaj - To polecenie pozwala dodać nowego użytkownika do systemu, dzięki czemu można zalogować się do systemu Windows bez dotykania istniejących kont użytkowników.

Ten dowód koncepcji istnieje od bardzo dawna i nie jest tak naprawdę exploitem, dlatego Microsoft nie zamierza go łatać i blokować. Aby usunąć lub odinstalować backdoor, po prostu usuń dodaną wartość rejestru lub wklej poniższe polecenie w wierszu polecenia z podwyższonym poziomem uprawnień, a następnie naciśnij klawisz Y, aby potwierdzić usunięcie.

REG DELETE „HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe”

Oto proste wyjaśnienie działania tego backdoora. Na ekranie logowania do systemu Windows można włączać klawisze lepkie lub wysoki kontrast za pomocą klawiszy skrótu (Shift x 5 LUB Alt + Shift + PrintScreen). Próba włączenia jednego z nich poprzez uruchomienie pliku sethc.exe. Dodanie dostarczonego rejestru powie Windowsowi, że chcesz uruchomić cmd.exe jako debugger dla sethc.exe, ale problem polega na tym, że Windows nie sprawdza, czy jest to prawidłowy debugger. Dlatego przy każdej próbie uruchomienia lepkich klawiszy lub wysokiego kontrastu na ekranie logowania do systemu Windows 7 uruchomisz wiersz polecenia.

Poniżej znajduje się demo wideo pokazujące, jak to wszystko działa.