Funkcja Kontroli konta użytkownika istnieje od czasów systemu Windows Vista i nadal można ją zaimplementować w systemie Windows 10. Zasadniczo UAC to funkcja zabezpieczeń zaimplementowana w systemie operacyjnym Windows, aby zapobiec wprowadzaniu zmian w komputerze przez potencjalnie szkodliwe programy. Nawet jeśli twoje konto użytkownika należy do grupy administratorów, która powinna mieć pełny i nieograniczony dostęp do komputera, nadal podlegasz ograniczeniom UAC.

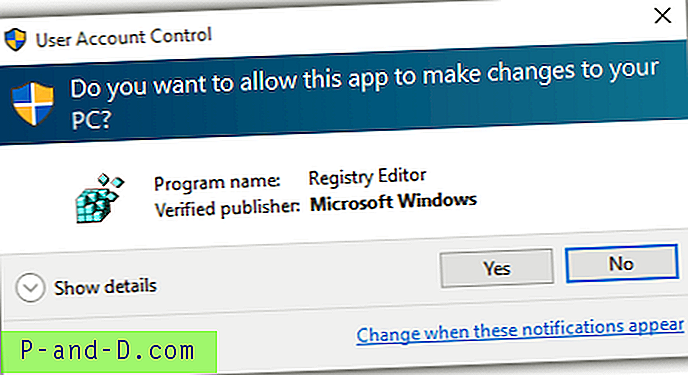

Po uruchomieniu aplikacji wymagającej uprawnień do wprowadzania zmian w plikach lub rejestrze, które mogą globalnie wpływać na wszystkich użytkowników komputera, uruchomi się okno powiadomienia Kontrola konta użytkownika. Użytkownik może albo kliknąć przycisk Tak, aby zezwolić na uruchomienie programu, który wprowadzi zmiany w komputerze, albo kliknięcie przycisku Nie zatrzyma jego działanie.

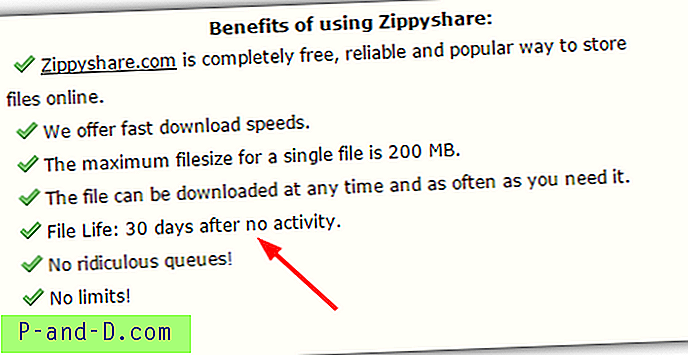

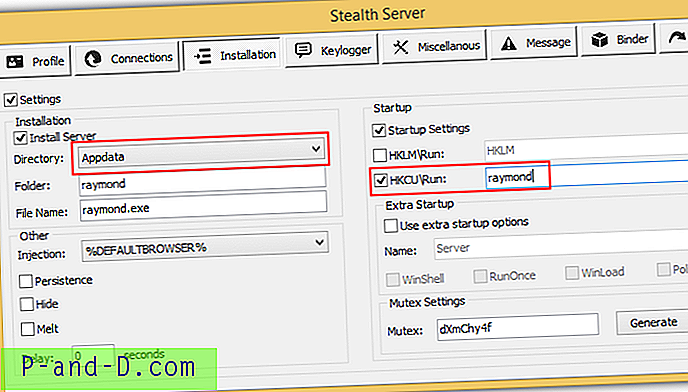

Jeśli porównasz wersje systemu Windows z funkcją kontroli konta użytkownika i bez niej (XP vs. Vista i nowsze), XP ma bardzo wysoki wskaźnik infekcji złośliwym oprogramowaniem, podczas gdy nowsze Windows wymaga znacznie bardziej wyrafinowanego i zaawansowanego szkodliwego oprogramowania rootkit w celu przejąć pełną kontrolę nad komputerem. W tym artykule przyjrzymy się bliżej skuteczności funkcji Kontrola konta użytkownika i jej słabości. Nawet przy włączonym UAC w systemie można zbudować złośliwe oprogramowanie, takie jak trojan RAT, aby zainstalować je w systemie bez wywoływania powiadomienia UAC. Odbywa się to poprzez skonfigurowanie konstruktora serwera, aby upuszczał złośliwy plik do folderu danych aplikacji użytkownika (% AppData%) i dodając skrót do folderu startowego użytkownika lub wpisu rejestru w HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Uruchom do uruchom automatycznie podczas uruchamiania systemu Windows.

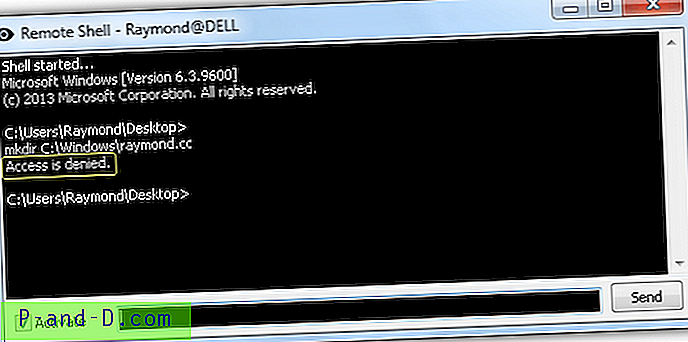

Bez podniesienia poziomu kontroli konta złośliwy plik ma jedynie ograniczone uprawnienia, które mogą wpływać na aktualnie zalogowanego użytkownika, ale nie na cały system. Na przykład hakerowi połączonemu z systemem za pośrednictwem zdalnej powłoki odmawia się utworzenia nowego katalogu w systemie Windows.

Ta funkcja, która jest powszechnie stosowana w większości RAT, nie jest tak naprawdę warta nazywania się obejściem UAC, ponieważ działa ona po prostu cicho, bez żądania podniesienia UAC, co kończy się ograniczonymi uprawnieniami. Prawdziwe obejście UAC ma miejsce, gdy aplikacja zyskuje pełne uprawnienia administracyjne przez backdoora bez wyzwalania powiadomienia UAC i wymagającego od użytkownika kliknięcia przycisku Tak w oknie UAC.

Bypass Proof of Concept

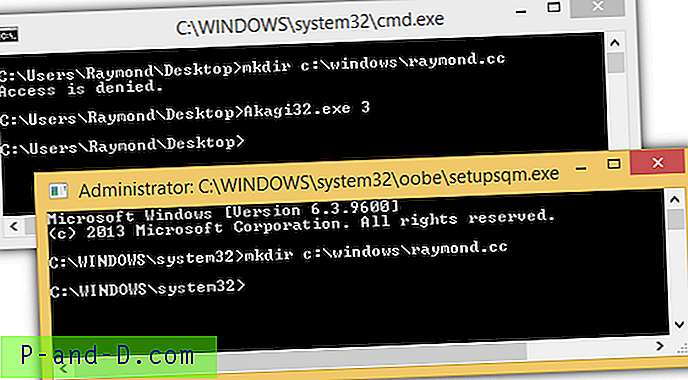

Publicznie dostępny dowód na otwartą wersję oprogramowania, aby pokonać Kontrolę konta użytkownika o nazwie UACMe, można pobrać bezpłatnie z GitHub. Zawiera 12 różnych popularnych metod wykorzystywanych przez złośliwe oprogramowanie w celu obejścia UAC. Aby przetestować każdą inną metodę obejścia UAC, po prostu dodaj liczbę od 1 do 12 po nazwie pliku. Na przykład:

Akagi32.exe 3

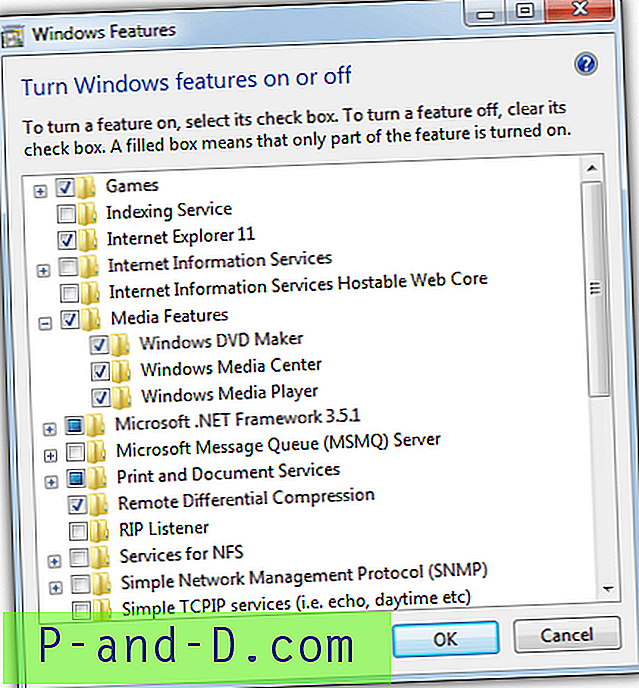

Poniższy zrzut ekranu pokazuje przykład użycia UACMe do uruchomienia wiersza polecenia z uprawnieniami administracyjnymi bez okna powiadomienia UAC.

Jak widać z okna wiersza polecenia w tle, że nie byliśmy w stanie utworzyć nowego folderu w C: \ Windows z błędem „Odmowa dostępu”. Następnie uruchomiliśmy UACMe metodą 3 i używa ona metody backdoor do uruchomienia kolejnego wiersza polecenia z uprawnieniami administracyjnymi bez nakładania całego ekranu z ostrzeżeniem UAC. Następnie byliśmy w stanie utworzyć nowy katalog w C: \ Windows za pomocą wiersza polecenia uruchomionego za pomocą UACMe.

Zarówno wersja 32-bitowa, jak i 64-bitowa są dostępne dla UACMe, więc upewnij się, że uruchomiłeś odpowiednią wersję w oparciu o architekturę systemu operacyjnego Windows.

Pobierz UACMe

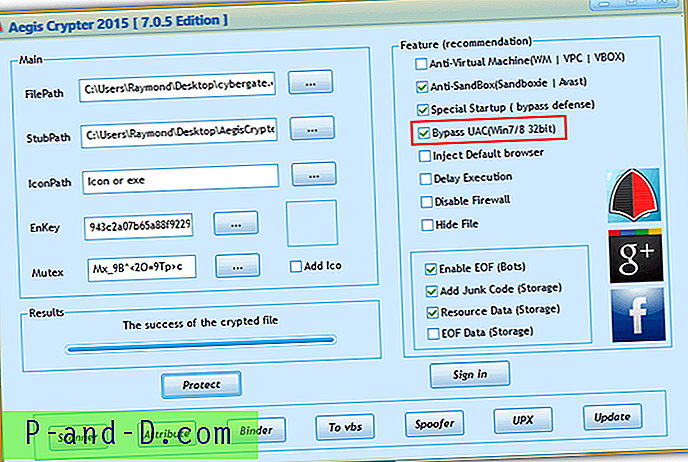

Chociaż rzadko zdarza się znaleźć prawdziwą funkcję obejścia UAC zaimplementowaną w trojanie RAT, tę potężną funkcję backdoora można znaleźć w niektórych programach szyfrujących, które sprawiają, że złośliwy plik jest niewykrywalny przez oprogramowanie antywirusowe. Przetestowaliśmy jeden z bezpłatnych programów szyfrujących z włączoną opcją „Bypass UAC” i stwierdziliśmy, że wyniki są dość niewiarygodne.

Szyfrowanie pliku z włączoną opcją „Bypass UAC” powinno nadać temu plikowi uprawnienia administracyjne bez konieczności wywoływania okna elewacji UAC. Jednak niektóre zaszyfrowane pliki działają dobrze, a niektóre w ogóle nie działają.

Ochrona przed obejściem UAC

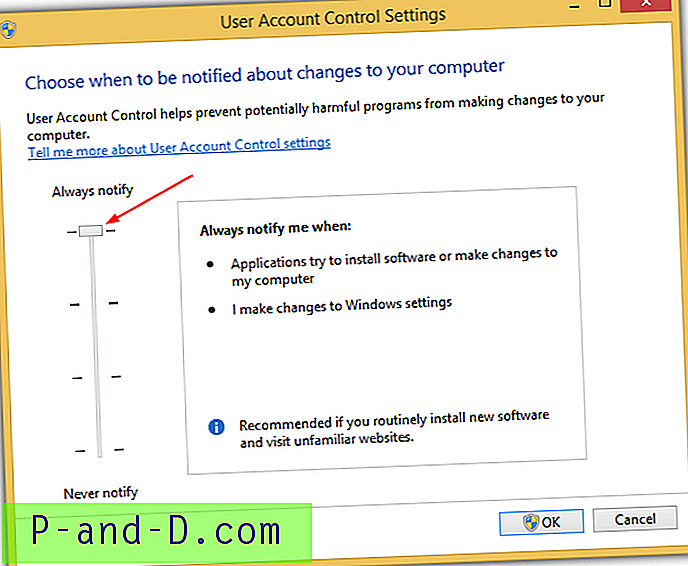

Domyślne ustawienie Kontrola konta użytkownika, które znajduje się na trzecim poziomie, nie jest bezpieczne i można je ominąć. Najskuteczniejszą konfiguracją Kontroli konta użytkownika jest ustawienie najwyższego (czwartego) poziomu, który ma zawsze powiadamiać, gdy programy próbują zainstalować oprogramowanie lub wprowadzić zmiany w komputerze lub w ustawieniach systemu Windows.

Innym sposobem jest użycie standardowego konta użytkownika lub gościa zamiast konta administratora, które jest tworzone po zainstalowaniu systemu Windows.