Istnieje wiele różnych rodzajów złośliwego oprogramowania komputerowego, a te korzystające z technologii rootkit są najgorsze, ponieważ najtrudniej je wykryć i usunąć. Technologia Rootkit jest w stanie ukryć swoją obecność od najbardziej podstawowych narzędzi wbudowanych w system Windows, takich jak Menedżer zadań, do najbardziej zaufanego firewalla lub oprogramowania antywirusowego i nawet nie będziesz wiedział, że tam jest. Osiąga się to poprzez instalację i ładowanie sterowników trybu jądra, które mogą pozwolić złośliwemu oprogramowaniu na działanie z wyższymi uprawnieniami.

Chociaż 64-bitowe systemy operacyjne Windows są ogólnie bezpieczne przed infekcją rootkitami, ponieważ domyślnie system operacyjny akceptuje tylko podpisane pliki sterowników, były wcześniejsze przypadki, w których hakerzy ukradli legalne certyfikaty cyfrowe i wykorzystali je do podpisania sterowników rootkitów w celu ominięcia oprogramowania zabezpieczającego i mechanizmów obronnych systemu Windows . Oprogramowanie antywirusowe również nie było zbyt pomocne, ponieważ robak Stuxnet z powodzeniem pozostawał zainfekowany na komputerach przez lata, zanim został wykryty przez VirusBlokAda, twórcę oprogramowania antywirusowego VBA32.

Ponieważ oprogramowanie antywirusowe nie jest doskonałe do wyłapywania rootkitów, przetestowaliśmy 15 dedykowanych narzędzi do usuwania rootkitów i sprawdzamy, czy są w stanie wykryć 3 różne keyloggery (All In One Keylogger, Invisible KeyLogger Stealth, Elite Keylogger) który wykorzystuje technologię rootkit, którą zainstalowaliśmy w naszym systemie testowym. 1. avast! ANTIROOTKIT

To bezpłatne i przenośne narzędzie anty rootkit od avast! jest przestarzały i nie jest już utrzymywany od 2008 r., ponieważ został zintegrowany z programem antywirusowym, ale nadal można go pobrać bezpośrednio z serwera. Korzystając z technologii wykrywania rootkitów opartej na GMER, avast! ANTIROOTKIT zdołał jedynie wykryć Keylogger All In One, podczas gdy brakuje dwóch pozostałych keyloggerów opartych na sterownikach rootkit. Kliknięcie przycisku „Napraw teraz!” przycisk pomyślnie usunął pliki po ponownym uruchomieniu.

Pobierz avast! ANTIROOTKIT

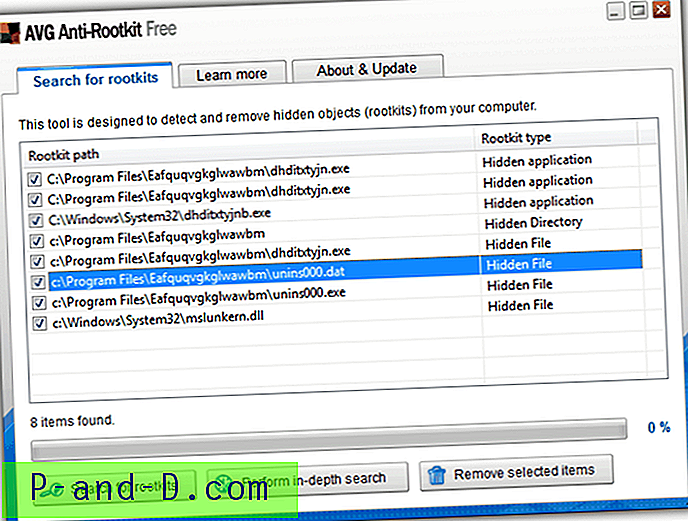

2. AVG Anti-Rootkit

To bezpłatne narzędzie do zwalczania rootkitów od AVG spotka ten sam los, co avast! ponieważ został porzucony od 2006 roku z powodu integracji tego programu antywirusowego z ich oprogramowaniem antywirusowym. Program wymaga instalacji, ponownego uruchomienia i albo ręcznie uruchom jako administrator, albo wyłącz UAC, aby uruchomić. Wynik AVG Anti-Rootkit jest również taki sam jak avast! gdzie wykrywany jest tylko All In One Keylogger, podczas gdy brakuje Elite Keylogger i Invisible KeyLogger Stealth. Przycisk „Usuń wybrane elementy” nie usuwa zainfekowanych plików, ale zastępuje ostatni znak rozszerzenia pliku znakiem podkreślenia, na przykład z .exe na .ex_

Pobierz AVG Anti-Rootkit

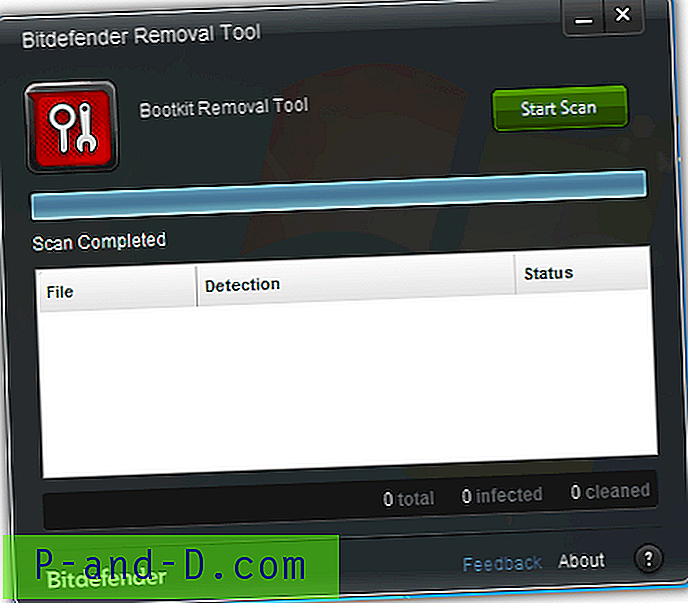

3. Narzędzie do usuwania Bitdefender / narzędzie do usuwania rootkitów

Nie byliśmy w stanie ustalić, czy narzędzie antywirusowe Bitdefender nazywa się „Narzędzie do usuwania” czy „narzędzie do usuwania rootkitów”, ponieważ nazwa programu i strona internetowa mówią inaczej, gdy są dokładnie tą samą aplikacją. Narzędzie do usuwania Bitdefender jest bezpłatne, przenośne i aktualne (ostatnia aktualizacja w lutym 2013 r.), Ale może wykryć znane rootkity tylko na podstawie sygnatur, a nie tych niewykrywalnych. Skanowanie zajmuje tylko sekundę, aby stwierdzić, czy wykryto jakiekolwiek zagrożenia związane z rootkitami. Dostępne są wersje 32-bitowa i 64-bitowa. Bitdefender Rootkit Remover nie wykrywa wszystkich 3 keyloggerów rootkitów.

Pobierz Bitdefender Removal Tool / Rootkit Remover

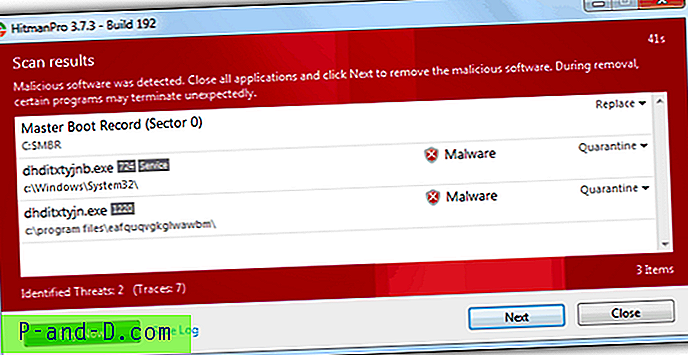

4. HitmanPro

HitmanPro jest popularnym skanerem szkodliwych programów z drugą opinią, który najpierw wykorzystuje analizę behawioralną do ustalenia, czy plik jest potencjalnym zagrożeniem, a następnie automatycznie przesyła plik w celu skanowania w chmurze za pomocą 5 różnych programów antywirusowych w celu potwierdzenia. Chociaż HitmanPro jest oprogramowaniem shareware, możesz go użyć do bezpłatnego przeskanowania komputera, podczas gdy usuwanie jest możliwe tylko podczas 30-dniowej wersji próbnej. Wykryto Keylogger All In One, ponieważ Ikarus i G Data wskazały, że plik jest złośliwy. HitmanPro stwierdził, że pliki Elite Keylogger są podejrzane, ale nie zostały oznaczone jako zagrożenie, ponieważ żaden z programów antywirusowych nie wykrył ich jako szkodliwych po skanowaniu w chmurze. Invisible KeyLogger Stealth w ogóle nie został wykryty.

Pobierz HitmanPro

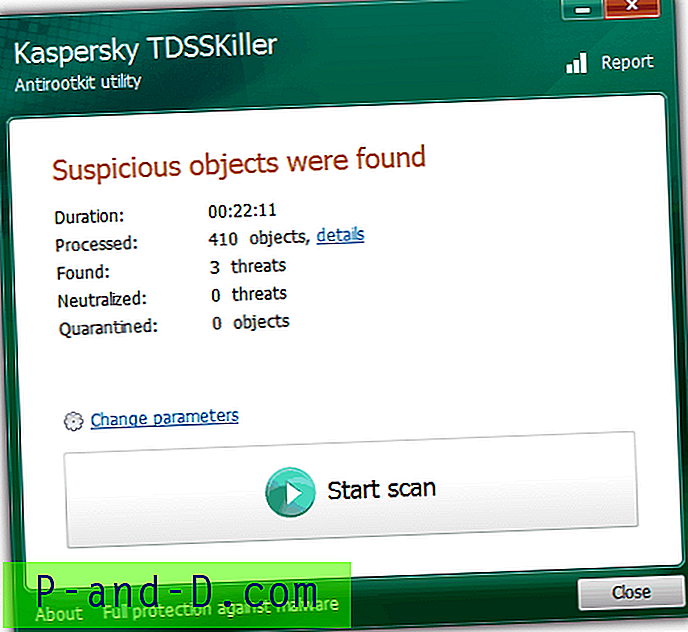

5. Kaspersky TDSSKiller

Kaspersky TDSSKiller zaczął jako narzędzie do usuwania i czyszczenia rootkitów Alureon / TDSS / TDL i zaczął rozpoznawać kilka innych rootkitów, w tym bootkity. Podczas testowania Kaspersky TDSSKiller pominął wszystkie 3 keyloggery rootkitów, a nawet błędnie wykrył 3 prawidłowe pliki systemowe (.SYS) należące do wehikułu czasu COMODO jako podejrzane obiekty o średnim ryzyku.

Pobierz Kaspersky TDSSKiller

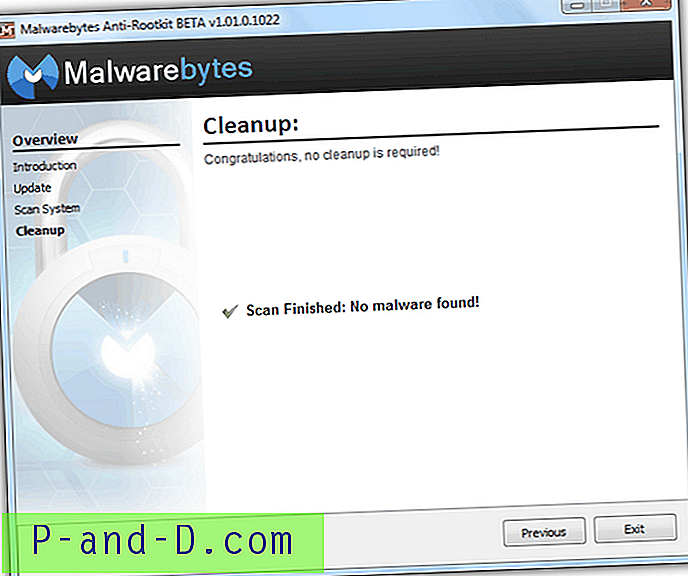

6. Malwarebytes Anti-Rootkit

Malwarebytes Anti-Rootkit to nowy dzieciak w bloku do wykrywania i usuwania rootkitów, który wciąż ma status BETA. Otrzymał wiele recenzji i reklamy, kiedy został wydany publicznie, ponieważ wszyscy mieli bardzo duże nadzieje na produkty Malwarebytes.

Nie jest jasne, jakie warianty rootkitów może wykryć Malwarebytes Anti-Rootkit, ponieważ nie jest on wymieniony na ich oficjalnej stronie internetowej, ale podczas testowania nie wykrył żadnego z 3 keyloggerów rootkita. Bardzo przydatne narzędzie o nazwie „FixDamage”, które znajduje się w pliku archiwum ZIP, może być użyte do naprawy szkód wyrządzonych przez rootkita poprzez przywrócenie ważnych usług Windows.

Pobierz Malwarebytes Anti-Rootkit

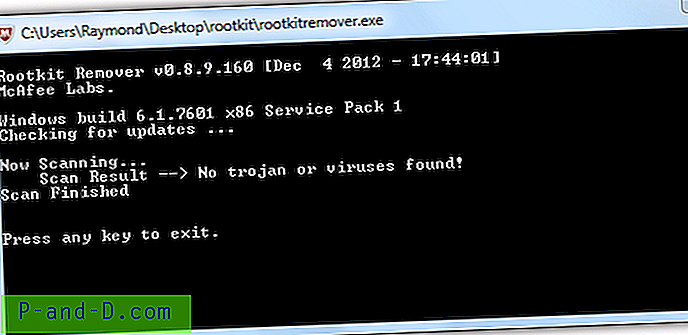

7. McAfee Rootkit Remover

McAfee Rootkit Remover to bardzo proste i małe narzędzie (532 KB) do wykrywania i usuwania rootkitów ZeroAccess i TDSS. Program działa w oknie wiersza poleceń, automatycznie sprawdza dostępność aktualizacji i zajmuje tylko kilka sekund na skanowanie w poszukiwaniu infekcji rootkitami. Zgodnie z oczekiwaniami narzędzie McAfee Rootkit Remover nie wykryło wszystkich 3 keyloggerów rootkitów jako zagrożenia, ponieważ może rozpoznać tylko 2 typy rootkitów, o których wspomniano wcześniej.

Pobierz McAfee Rootkit Remover

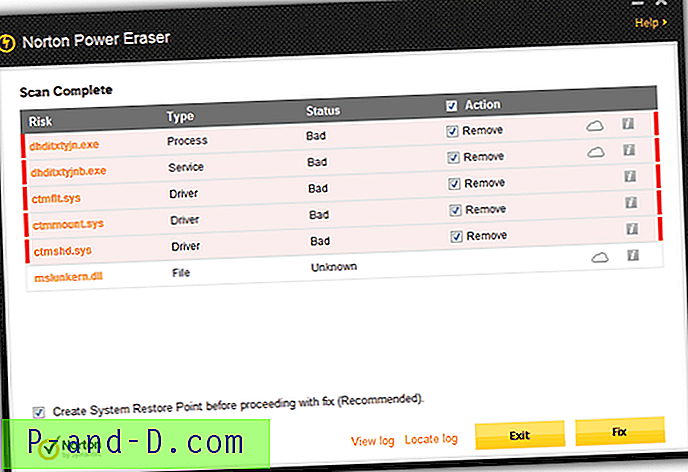

8. Norton Power Eraser

Zazwyczaj nie widzimy, że Symantec oferuje swoje narzędzia za darmo. Nawet dysk ratunkowy znany jako Norton Bootable Recovery Tool wymaga prawidłowego klucza produktu do uruchomienia. Na szczęście istnieje jedno narzędzie o nazwie Norton Power Eraser, którego można używać do wykrywania i usuwania złośliwego oprogramowania ukrytego głęboko w systemie.

Jest to pojedynczy przenośny plik wykonywalny o wielkości około 3 MB. Opcja skanowania rootkitów jest domyślnie włączona w Ustawieniach i najpierw wymaga ponownego uruchomienia przed wykonaniem skanowania rootkitów. Narzędzie Norton Power Eraser wykryło ukryty Keylogger i niewidoczny KeyLogger. Jeśli chodzi o Elite Keylogger, jeden z plików DLL jest oznaczony jako nieznany. Poza tym miał również 3 fałszywe alarmy, wykrywając pliki sterownika COMODO Time Machine jako niebezpieczne.

Pobierz narzędzie Norton Power Eraser

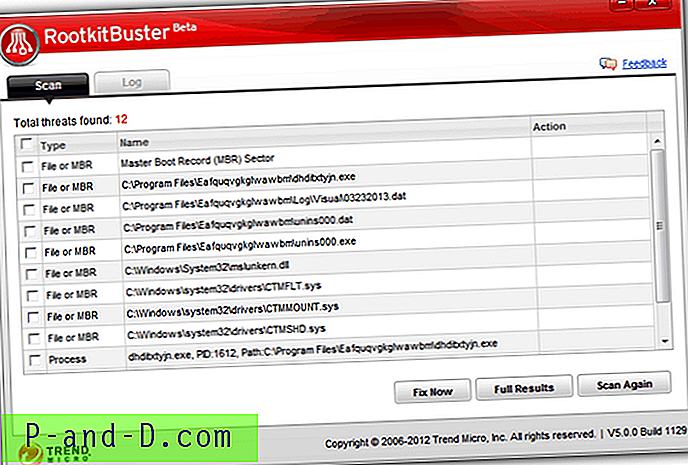

9. Trend Micro RootkitBuster

RootkitBuster to bezpłatne narzędzie firmy Trend Micro, które jest w stanie sprawdzić wiele lokalizacji w systemie Windows, takich jak główny rekord rozruchowy (MBR), pliki, wpisy rejestru, łaty kodu jądra, haki serwisowe systemu operacyjnego, strumienie plików, sterowniki, porty, procesy i usługi identyfikujące obecność rootkitów. Został ostatnio zaktualizowany miesiąc temu i ma dedykowane kompilacje dla wersji 32-bitowej i 64-bitowej.

RootkitBuster zdołał tylko wykryć Keylogger All In One, podczas gdy brakuje drugiego 2. Ma również takie samo fałszywe wykrywanie jak Kaspersky TDSSKiller i Norton Power Eraser, błędnie identyfikując 3 pliki sterowników systemu jako zagrożenia.

Pobierz Trend Micro RootkitBuster

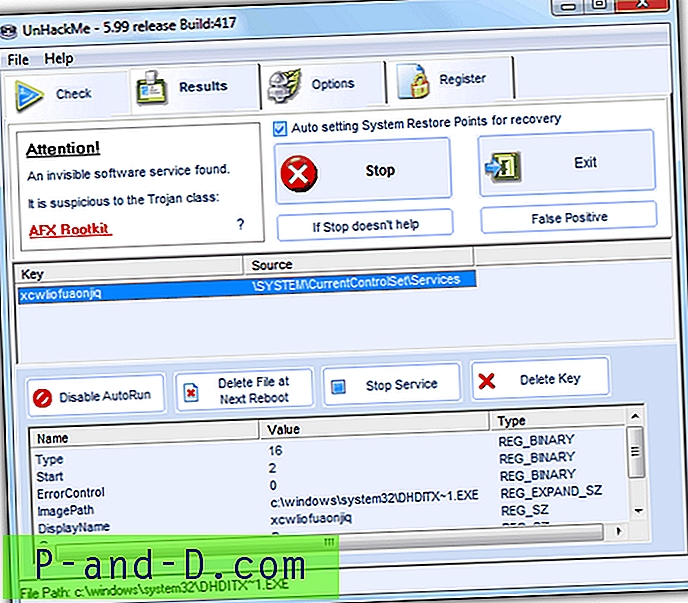

10. UnHackMe

UnHackMe jest jedynym narzędziem do usuwania rootkitów typu shareware z funkcjami monitorowania, które automatycznie sprawdzają komputer pod kątem ewentualnej infekcji rootkitem. Wersja testowa UnHackMe umożliwia korzystanie z niej przez 30 dni bez ograniczeń. Interfejs użytkownika programu wygląda na wystarczająco prosty, aby mógł go używać początkujący użytkownik. Możesz nawet wysłać wygenerowany plik raportu regrunlog.txt do jego centrum pomocy technicznej, aby uzyskać porady, jeśli nie jesteś w pełni pewien, że wykryty nieznany / podejrzany plik jest rzeczywiście złośliwy.

Istnieje kilka przycisków, takich jak zatrzymanie usługi, usunięcie klucza rejestru i wyłączenie autouruchamiania w celu wyłączenia podejrzanego pliku, ale okazało się, że najbardziej skuteczny jest „Usuń plik przy następnym uruchomieniu”, jeśli złośliwe oprogramowanie jest bardzo trwałe. UnHackMe znalazł program All In One Keylogger i Invisible KeyLogger Stealth, ale przegapił Elite Keylogger.

Pobierz UnHackMe

Jak widać z powyższych wyników, bardzo mało automatycznych narzędzi do wykrywania rootkitów wykrywa wszystkie 3 rootkity. Norton Power Eraser zrobił najlepiej, potwierdzając 2 infekcje z 1 nieznanym statusem. Istnieje jeszcze jedna kategoria programów antywirusowych zaprojektowanych dla bardziej zaawansowanych użytkowników do ręcznego analizowania, decydowania i usuwania rootkitów, które można znaleźć na następnej stronie.

1 2Następny › Pokaż wszystkie