Niezależnie od tego, czy masz komputer od lat, czy tylko kilka dni, zapewne dobrze, że słyszałeś takie hasła, jak złośliwe oprogramowanie, wirus, trojan, keylogger, robak, fałszywe oprogramowanie antywirusowe, rootkit, ransomware, adware, spyware lub dialer . Większość użytkowników zastanawia się, jakie są różnice między tymi wszystkimi różnymi słowami, ponieważ słowo wirus jest często używane jako ogólny termin obejmujący wszystkie rodzaje złośliwych działań na komputerze.

Zasadniczo złośliwe oprogramowanie jest skrótem od złośliwego oprogramowania i wszystkie powyższe warunki należą do tej kategorii, ponieważ wszystkie są złośliwe. Różne terminy używane zamiast zwykłego wirusa służą do kategoryzacji możliwości złośliwego oprogramowania. Na przykład keylogger został zaprojektowany do rejestrowania wszystkich klawiszy, które naciskasz na klawiaturze, a następnie wysyłania tych informacji do zdalnej lokalizacji. Z drugiej strony trojan pozwala hakerowi wykraść informacje lub uzyskać pełny dostęp do twojego komputera.

Używanie słowa „wirus” w odniesieniu do wszystkich rodzajów złośliwego oprogramowania nie jest zbyt dokładne, a „złośliwe oprogramowanie” jest bardziej odpowiednim terminem, wirus to przecież tylko jeden rodzaj złośliwego oprogramowania. Na szczęście większość płatnych lub bezpłatnych programów antywirusowych szuka wielu różnych rodzajów złośliwego oprogramowania, nie tylko wirusów. Oto krótkie i łatwe do zrozumienia wyjaśnienie większości znanych rodzajów złośliwego oprogramowania, które pomogą Ci je rozróżnić.

Wirus

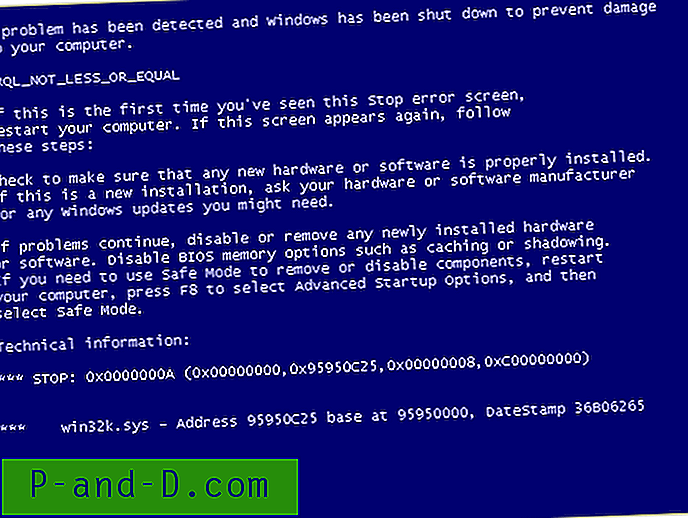

Najbardziej znanym terminem, wirus jest fragment kodu, który dołącza się do programu, takiego jak plik wykonywalny, a następnie replikuje się i rozprzestrzenia na inne pliki oraz na inne komputery bez Twojej wiedzy. Po uruchomieniu zainfekowanego pliku wirus ładuje się do pamięci i aktywnie szuka innych plików w celu zainfekowania lub zainfekowania plików, gdy system uzyskuje do nich dostęp. Różne efekty wywoływane przez wirusa obejmują zarówno irytujące wyskakujące okienka, jak i korupcję i usuwanie plików, a nawet kasowanie dysku twardego i są zwykle przesyłane za pośrednictwem załączników e-mail. Przykładem jednego z najbardziej destrukcyjnych wirusów był CIH, który może uszkodzić BIOS.

Rogueware / Scareware / Fake Software

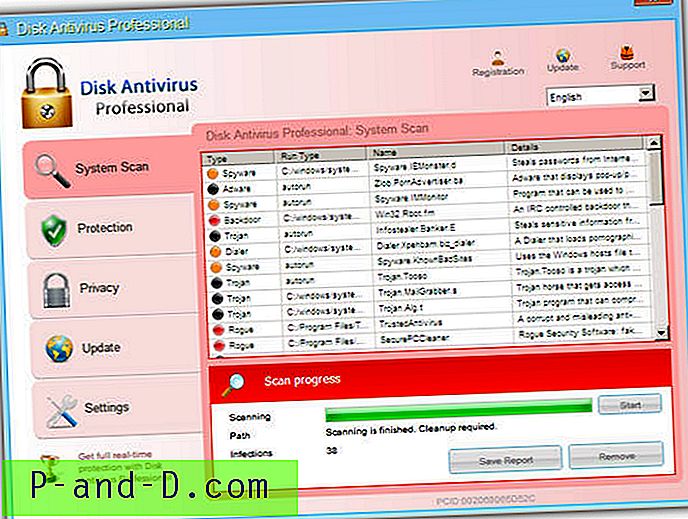

Istnieje wiele nazw, które należą do tej kategorii, takich jak „fałszywy program antywirusowy”, „fałszywe oprogramowanie antyszpiegowskie” itp., Ale wszystkie działają w tym samym celu. Oznacza to, że możesz przestraszyć lub oszukać cię, że masz problemy z komputerem, takie jak kilka wirusów, komputer jest atakowany przez hakerów, występują poważne problemy ze stabilnością systemu lub nawet, że twój dysk twardy wkrótce ulegnie awarii. Nieuczciwe oprogramowanie udaje legalne oprogramowanie i zaoferuje naprawę nieistniejących problemów, jeśli kupisz ich „oprogramowanie”, które oczywiście jest całkowicie fałszywe.

Ten rodzaj złośliwego oprogramowania jest zwykle formą robaka lub trojana często znajdującego się w złośliwych wiadomościach e-mail oraz na stronach internetowych dla dorosłych, pirackich / wideo lub hack / crack i wymaga od użytkownika zezwolenia na uruchomienie programu poprzez nakłonienie go do uruchomienia „skanowania” lub pobieranie „przeglądarki” pliku multimedialnego. Często wyłączają działające oprogramowanie zabezpieczające, a także wyłączają części systemu, takie jak menedżer zadań, dopóki nie zostaną usunięte. Kilka narzędzi, takich jak Remove Fake Antivirus lub RogueKiller, może pomóc usunąć kilka rodzajów tego złośliwego oprogramowania oprócz doskonałego Malwarebytes Anti-Malware.

Koń trojański

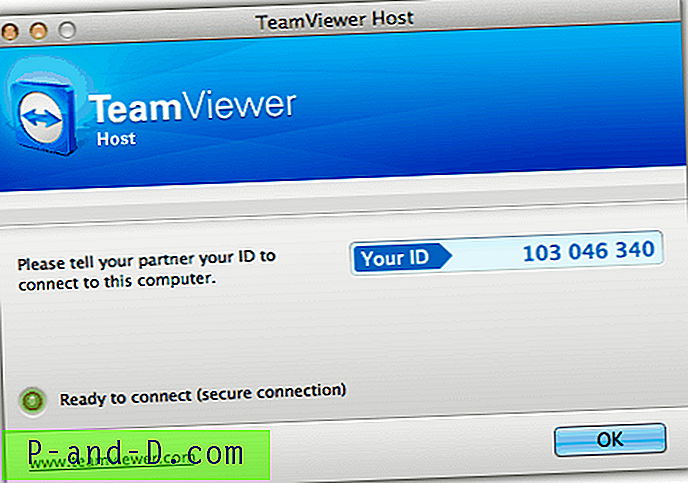

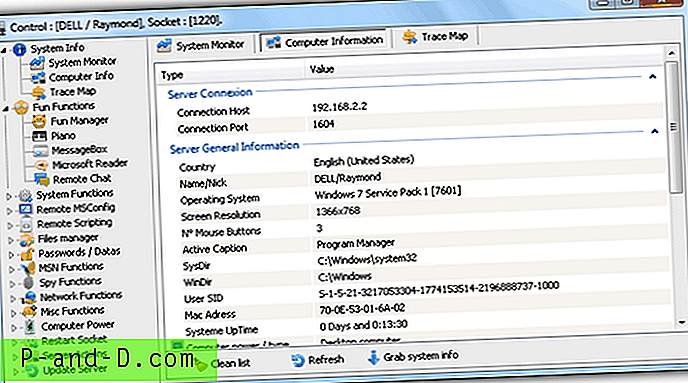

W przeciwieństwie do wirusa koń trojański nie próbuje się replikować, ale próbuje uzyskać dostęp do komputera i chce przejąć nad nim kontrolę lub ukraść informacje. Trojan zwykle osiąga to, ukrywając się jako legalny program lub program, który chcesz uruchomić, taki jak downloader, hack lub crack itp., A użytkownik uruchamia program, aby nieświadomie aktywować trojana. Poniżej znajduje się zrzut ekranu DarkComet, jednego z popularnych i najczęściej używanych trojanów.

Często można ich używać do instalowania w systemie innych złośliwych programów, takich jak rejestratory kluczy lub programy typu „łotrzyk”. W przypadku poważniejszych infekcji wirusami i trojanami może być konieczne pobranie i uruchomienie z antywirusowej płyty rozruchowej.

Robak

Robaki są podobne w budowie do wirusów, ponieważ mają na celu replikację i infekowanie jak największej liczby systemów. Główną różnicą jest to, że robaki nie muszą dołączać się do innych programów, aby rozprzestrzeniać się na inne komputery, a zamiast tego polegać na sieci (np. Za pośrednictwem wiadomości e-mail) i innych nośników transferu, takich jak dyski flash USB. Mogą również powodować problemy z wydajnością sieci i spowalniać komputery, zużywając duże ilości pamięci.

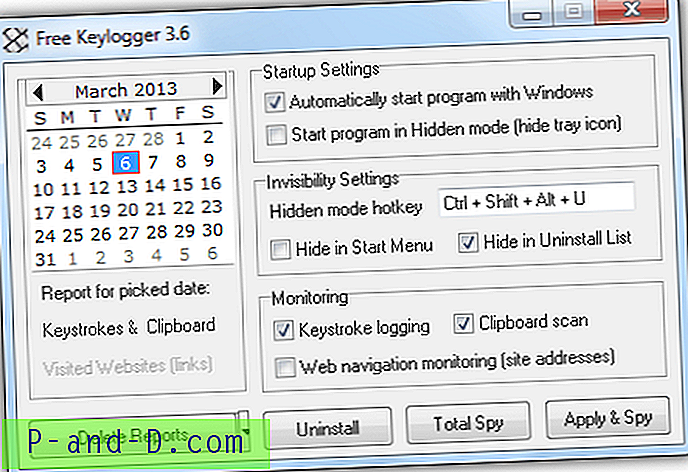

Keylogger

Keyloggery rejestrują wszystkie naciśnięcia klawiszy z klawiatury komputera, a dane są tajnie rejestrowane. Jeśli keylogger jest wykorzystywany w sposób złośliwy, zarejestrowane dane, takie jak dokument na maszynie, nazwy użytkowników i hasła online, dane bankowe itp., Mogą zostać przesłane do zdalnej lokalizacji lub zapisane na komputerze lokalnym bez Twojej wiedzy. Keyloggera można także używać do bardziej uzasadnionych celów, takich jak monitorowanie pisania przez dzieci podczas korzystania z Internetu itp. Jeśli miałeś problemy z keyloggerami w przeszłości lub chciałbyś uzyskać dodatkową warstwę ochrony, możesz spróbować oprogramowanie anty-key logger.

Dialer

Ponieważ nowoczesne połączenie internetowe jest zwykle DSL, kablowe lub światłowodowe, dialery są prawie zbędne, ponieważ ich główną funkcją jest wybranie drogiego numeru telefonu o podwyższonej opłacie zamiast numeru zwykle używanego do łączenia się z twoim dostawcą usług internetowych. W czasach połączenia telefonicznego i ISDN był to oczywiście problem, ale ponieważ współczesny Internet szerokopasmowy nie wybiera numerów telefonów w celu połączenia, dialer nie ma realnego efektu.

Programy szpiegujące

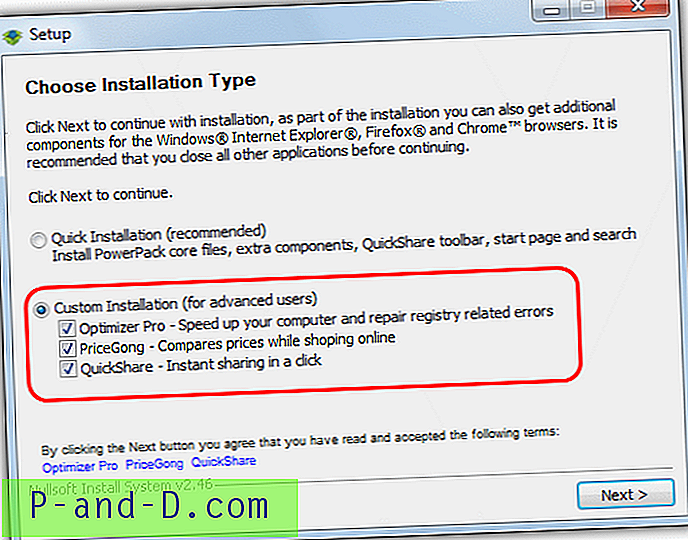

Prosta definicja oprogramowania szpiegującego to oprogramowanie, które gromadzi wszelkie informacje o tobie lub twoim komputerze bez twojej wiedzy i może przesyłać te informacje osobom trzecim. W swoich lżejszych formach oprogramowanie szpiegujące może po prostu śledzić nawyki przeglądania w celu wyświetlania reklam lub rejestrować wyszukiwania na paskach narzędzi itp. Poważniejsze formy oprogramowania szpiegującego mogą gromadzić naciśnięcia klawiszy, czytać pliki cookie lub pliki na dysku, szpiegować inne programy i gromadzić dane osobowe. Oprogramowanie szpiegujące jest często instalowane, gdy instalowane jest inne oprogramowanie, takie jak aplikacje freeware lub shareware, dlatego zawsze należy zachować ostrożność podczas instalowania wszystkich form oprogramowania.

Niektóre z najbardziej skutecznych narzędzi do usuwania programów szpiegujących, takie jak Malwarebytes Anti-Malware, SUPERAntiSpyware i Spybot, są również bardzo dobre w usuwaniu adware, porywaczy i nieuczciwych programów.

Adware

Obsługiwane oprogramowanie reklamowe (adware) to po prostu oprogramowanie, które wyświetla reklamy innych produktów w celu generowania pieniędzy dla programistów, które mogą znajdować się w samym programie lub podczas instalacji. Dzieje się tak głównie w wolnym oprogramowaniu i programach shareware, oferując inne produkty lub paski narzędzi itp., I samo w sobie nie jest niebezpieczne, po prostu w większości denerwujące, drażniące i trudne do odinstalowania. Niektóre adware mogą wyświetlać swoje reklamy, śledząc twoje nawyki przeglądania lub aktywność, w takim przypadku zostanie przeniesione do kategorii programów szpiegujących.

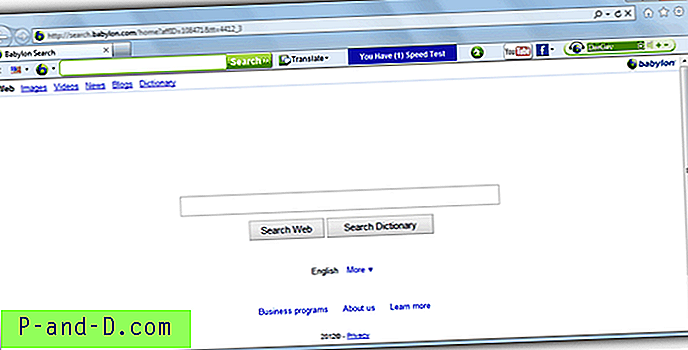

Porywacz przeglądarki

Przejęcie i zmiana strony początkowej przeglądarki i domyślnego dostawcy wyszukiwania bez zgody może się zdarzyć podczas instalowania niektórych pasków narzędzi lub pomocników wyszukiwania z instalatorów instalacji oprogramowania.

Nie jest szczególnie złośliwy, ale może być niezwykle irytujący, a dość często korzystanie z dostarczonego deinstalatora nie usuwa wszystkich śladów i nie resetuje ustawień całkowicie.

Rootkit

Złośliwe rootkity często przedostają się na komputer za pośrednictwem exploitów lub trojanów programowych i składają się z kilku części. Jedną częścią jest dostęp do najwyższego poziomu uprawnień systemu (root), który może umożliwić mu uruchamianie działań na wysokim poziomie, a drugą (zestaw) jest wdrażanie złośliwych skryptów, bibliotek lub programów w systemie w celu wykonywania złośliwych zadań kradzieży haseł, instalowanie rejestratorów kluczy itp. Programy typu rootkit są ukryte i trudne do wykrycia, ponieważ zaczynają się od komputera i aktywują się bardzo wcześnie w trakcie procesu uruchamiania. Firmy takie jak Sony i UbiSoft były w przeszłości krytykowane za stosowanie rootkitów w swoich zabezpieczeniach przed kopiowaniem DRM.

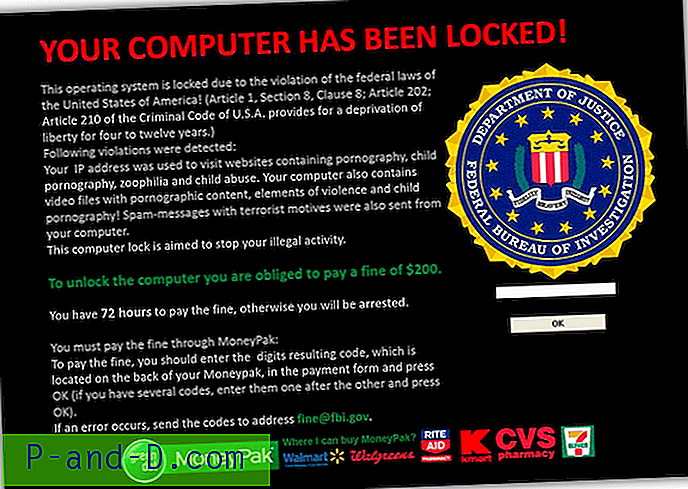

Ransomware

Ransomware jest bardziej ekstremalną wersją nieuczciwego oprogramowania i nie tylko oferuje naprawę nieistniejących problemów za opłatą, w rzeczywistości będzie wymagać opłaty i może zasadniczo zablokować komputer, aw niektórych przypadkach również szyfrować pliki, dopóki nie zapłać, aby go usunąć. Popularnym ostatnio oprogramowaniem ransomware jest robak Reveton, który udaje lokalny organ policji lub inną organizację, która oskarża cię o nielegalne pobieranie pornografii, materiałów lub materiałów chronionych prawem autorskim. Następnie zostaniesz poproszony o zapłacenie „grzywny” za odblokowanie komputera. Ransomware często infiltruje komputer, pobierając i uruchamiając złośliwy plik w sposób podobny do fałszywego oprogramowania lub za pośrednictwem załączników e-mail. Program Windows Unlocker na dysku ratunkowym Kaspersky pomaga w usuwaniu oprogramowania ransomware.

Uwaga: Chociaż istnieje kilka różnych kategorii złośliwego oprogramowania, patrząc na powyższą listę, większość złośliwego oprogramowania łączy różne rodzaje złośliwego oprogramowania w celu osiągnięcia wyższego wskaźnika infekcji i zapewnienia większej kontroli hakerowi. Większość jest niewidoczna dla użytkownika i działa cicho bez Twojej wiedzy, aby uniknąć wykrycia i wyrządzić jak najwięcej szkód tak długo, jak to możliwe. Fałszywe oprogramowanie, oprogramowanie ransomware i adware mają na celu poinformowanie Cię o tym. To, że nie wygląda na to, że masz jakieś złośliwe oprogramowanie na swoim komputerze, nie oznacza, że nie masz nic złośliwego. Środki ochrony i skanowania systemów powinny być zawsze pod ręką.