System operacyjny Windows zawiera około 40 do 50 milionów wierszy kodu, a na pewno występują błędy programistyczne, które mogą powodować problemy w systemie Windows, co jest zadaniem ekspertów ds. Bezpieczeństwa lub hakerów w celu znalezienia nadającego się do wykorzystania backdoora. Dlatego bardzo ważne jest, aby komputer z systemem operacyjnym Windows, zwłaszcza tym, który jest podłączony do Internetu, był zawsze na bieżąco z aktualnymi łatkami lub poprawkami, aby zapewnić stabilność i niezawodność.

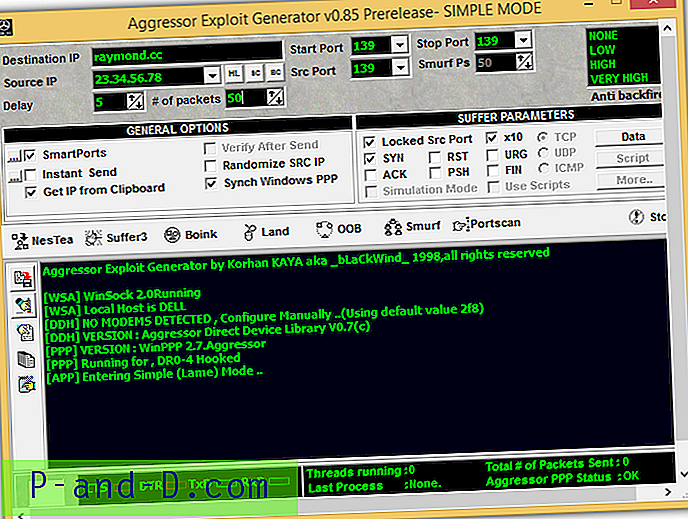

Pocieszające jest to, że każda nowsza wersja systemu Windows jest mniej podatna na ataki zdalne, które mogą spowodować awarię komputera z niebieskim ekranem śmierci. W systemie Windows 95 istniało wiele różnych rodzajów ataków typu „odmowa usługi”, które mogą powodować blokowanie się systemu. Co więcej, niewielu użytkowników wiedziało o Windows Update, aby automatycznie sprawdzać i instalować aktualizacje zabezpieczeń w tym czasie, a większość z tych narzędzi ataku jest wystarczająco łatwa dla początkujących, po prostu wpisując adres IP ofiary. Nawet najbardziej zaawansowane narzędzie atakujące Windows, zwane Aggressor Exploit Generator, ma prosty tryb, który może uruchomić atak NesTea, Suffer3, Boink, Land, OOB i Smurf z Windows 95 jednym kliknięciem myszy.

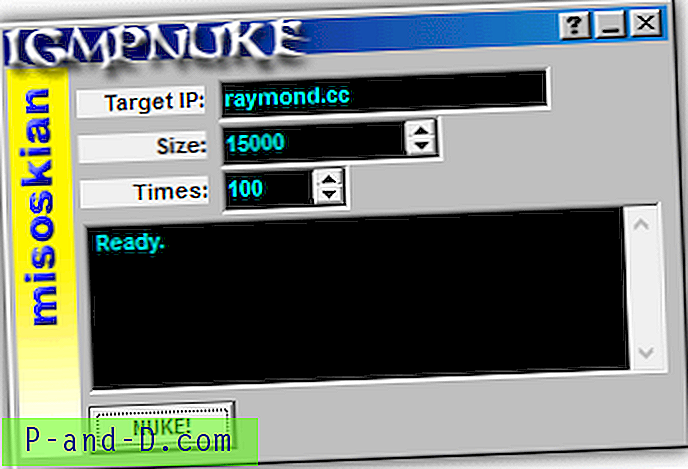

Wszystkie narzędzia DoS, które mogą spowodować awarię systemu Windows 95, zostały naprawione w systemie Windows 98, ale następnie były podatne na duże pakiety IGMP. IGMP Nuker stworzony przez Misoskian jest publicznie dostępny dla każdego, kto może go użyć do awarii systemu Windows 98 po prostu wpisując adres IP komputera zdalnego.

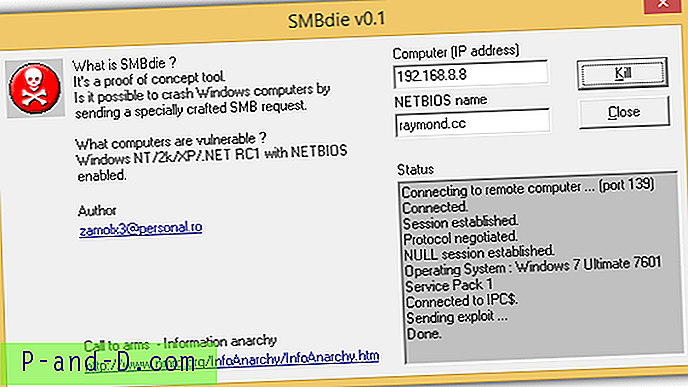

System Windows XP pojawił się później, ale nie został również oszczędzony przed atakami nuklearnymi. Zamolx3 stworzył narzędzie sprawdzające koncepcję, aby łatwo zawiesić system Windows XP z niebieskim ekranem śmierci, wysyłając specjalnie spreparowane żądanie SMB do komputera XP, podając tylko adres IP i nazwę komputera. Chociaż SMBDie wymaga dodatkowych informacji, którymi jest nazwa NETBIOS, uzyskanie tego jest łatwe dzięki pingowaniu adresu IP za pomocą przełącznika -a. W każdym razie komputery z systemem Windows XP bez zainstalowanego dodatku Service Pack są podatne na ten atak.

System Windows XP pojawił się później, ale nie został również oszczędzony przed atakami nuklearnymi. Zamolx3 stworzył narzędzie sprawdzające koncepcję, aby łatwo zawiesić system Windows XP z niebieskim ekranem śmierci, wysyłając specjalnie spreparowane żądanie SMB do komputera XP, podając tylko adres IP i nazwę komputera. Chociaż SMBDie wymaga dodatkowych informacji, którymi jest nazwa NETBIOS, uzyskanie tego jest łatwe dzięki pingowaniu adresu IP za pomocą przełącznika -a. W każdym razie komputery z systemem Windows XP bez zainstalowanego dodatku Service Pack są podatne na ten atak.

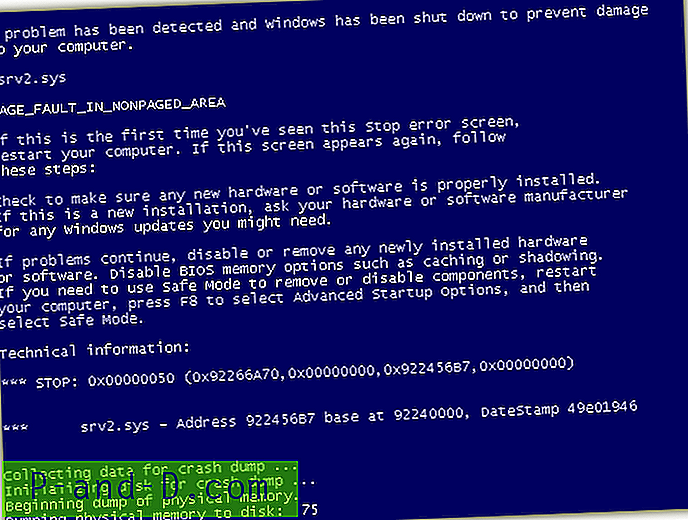

Większość ludzi zgodzi się, że Windows Vista nie jest bardzo stabilny, chociaż graficzny interfejs użytkownika wygląda ładnie. Jest bezpieczny przed atakiem SMBDie, ale niestety nowszy SMB2.0 cierpi z powodu innej podatności, która może spowodować BSOD. Jeśli na komputerze ofiary z systemem Windows Vista nie ma zainstalowanej poprawki, a Zapora systemu Windows jest wyłączona, zostanie wyświetlony niebieski ekran z błędem PAGE_FAULT_IN_NONPAGED_AREA spowodowany przez srv2.sys.

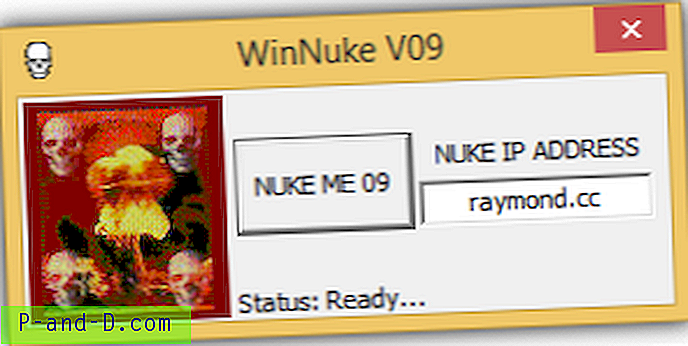

Oryginalny skrypt ataku jest napisany w języku Python. Uruchomienie skryptu w systemie Windows jest tak proste, jak instalacja ActivePython, edytuj skrypt, aby zastąpić adres IP_ADDR adresem IP ofiary, zapisz zmiany i uruchom go. Istnieje sporo wersji binarnej Windows, która jest łatwa w użyciu, ale wciąż dostępna jest SMB2Nuke autorstwa www.illmob.org. Podobnie jak stare dobre narzędzie WinNuke, wystarczy wprowadzić adres IP ofiary i kliknąć przycisk, aby rozpocząć atak.

Nowo zainstalowany system Windows Vista, który nie został jeszcze zaktualizowany, jest zdecydowanie wrażliwy na SMB 2.0 nuke, ale wówczas Zapora systemu Windows, która jest domyślnie włączona, może chronić się przed atakiem. Możesz pobrać oficjalną aktualizację MS09-050 z Microsoft Security TechCenter. Windows 7 jest w większości bezpieczny od ataku SMB2.0, ponieważ dotyczy tylko wersji Release Candidate (RC).

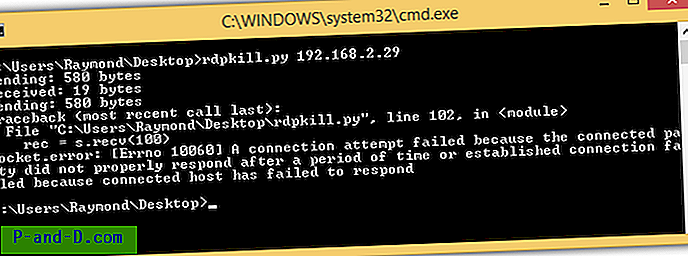

Chociaż w każdej wersji systemu Windows występują luki w zabezpieczeniach, system operacyjny jest całkiem bezpieczny przed tymi atakami, o ile nie ma publicznego dowodu opublikowania koncepcji, w której ktokolwiek mógłby ją wykorzystać. W 2012 roku miał miejsce przypadek, w którym badacz bezpieczeństwa Luigi Auriemma znalazł lukę w Remote Desktop. Ktoś inny zapoznał się z kodem i wydał narzędzie Proof of Concept w skrypcie Python, które może spowodować awarię komputera z systemem Windows z włączonym Pulpitem zdalnym z niebieskim ekranem śmierci.

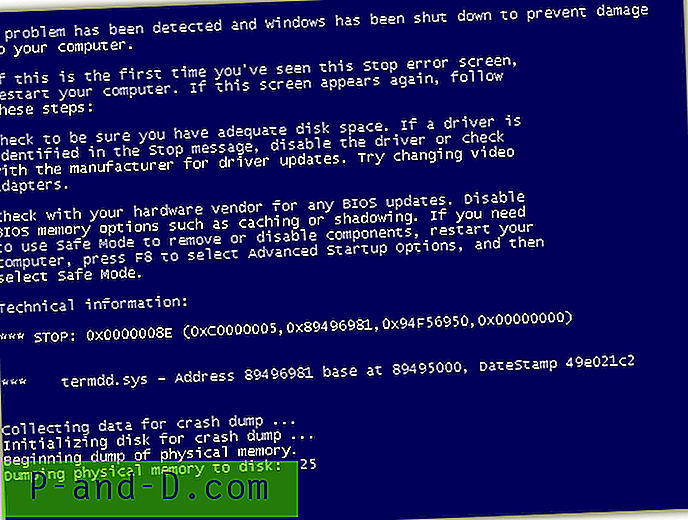

illmob.org znacznie ułatwił atak poprzez program wykonywalny Windows. Wystarczy pobrać, uruchomić, wprowadzić adres IP komputera z włączonym Pulpitem zdalnym i kliknąć „Nuke it!” przycisk. Komputer ofiary natychmiast wyświetli niebieski ekran z błędem w pliku, którego dotyczy problem, termdd.sys. Plik termdd.sys to sterownik serwera zdalnego pulpitu, który daje wskazówkę, że niebieski ekran jest spowodowany przez Pulpit zdalny.

Windows XP, Vista i 7 są podatne na atak MS12-020. Jeśli z pewnych powodów Twój komputer nie jest w pełni zaktualizowany, możesz ręcznie pobrać i zainstalować poprawkę MS12-020 z oficjalnej witryny firmy Microsoft.

Uwagi końcowe : Jak widać, aktualizowanie systemu operacyjnego Windows ma kluczowe znaczenie w zapobieganiu atakom ze znanych luk. Musisz także upewnić się, że oprogramowanie innych firm jest zawsze aktualne, a także dobre oprogramowanie antywirusowe chroniące komputer przed złośliwym oprogramowaniem jest równie ważne.