Ochrona twojego głównego konta e-mail jest bardzo ważna. Niektóre skuteczne metody ochrony hasła e-mail to użycie oprogramowania do szyfrowania klawiszy, wirtualnej klawiatury, automatycznych rozszerzeń przeglądarki itp., Ale nadal musimy być przygotowani na najgorsze, co jest, jeśli hakerowi uda się zdobyć twoje hasło? Odpowiedzią jest użycie uwierzytelniania dwuskładnikowego, znanego również jako weryfikacja dwuetapowa.

Ostatnio znajdziesz wiele popularnych głównych usług online, takich jak Google, Facebook, Dropbox, LastPass i Microsoft, które pozwalają skonfigurować dwuetapową weryfikację konta. Możesz skonfigurować telefon tak, aby odbierał SMS-y lub połączenia głosowe, lub zainstalować w smartfonie aplikację uwierzytelniającą, która generuje kod zabezpieczający. Na pierwszy rzut oka powyższa metoda wydaje się bezpieczna, ale w rzeczywistości jest nieskuteczna wobec współczesnych zagrożeń, takich jak phishing i mobilne złośliwe oprogramowanie, które mogą przechwytywać wiadomości SMS.

Urządzeniem, które jest bezpieczniejsze do użycia jako uwierzytelnianie drugiego stopnia, byłby YubiKey . Zasadniczo YubiKey to małe, ale odporne na wodę i zgniatanie urządzenie, które nie wymaga sterowników ani baterii. Wszystko, co musisz zrobić, to włożyć YubiKey do portu USB, a dotknięcie czujnika automatycznie wykona uwierzytelnienie drugiego kroku. Jeśli kupiłeś YubiKey, tutaj pokazujemy, jak skonfigurować YubiKey z Google, LastPass i KeePass.

Skonfiguruj YubiKey z Google

Twoje konto Google może być najważniejszym kontem online, jeśli zarejestrowałeś się w innych usługach za pomocą Gmaila. Zanim zaczniesz konfigurować YubiKey za pomocą konta Google, upewnij się, że wykonujesz poniższe kroki za pomocą przeglądarki Google Chrome, ponieważ inne przeglądarki, takie jak Firefox, obecnie nie obsługują protokołu U2F.

1. Odwiedź https://accounts.google.com/SmsAuthConfig i kliknij przycisk „ Rozpocznij konfigurację ”.

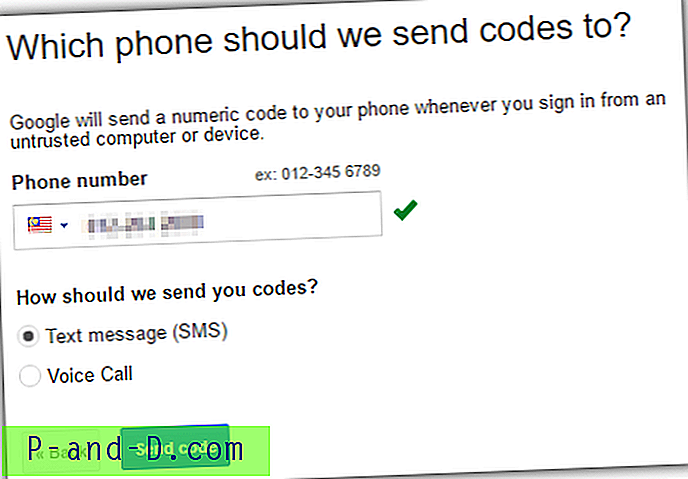

2. Wprowadź swój numer telefonu i wybierz otrzymanie kodu w wiadomości SMS lub połączenie głosowe, a następnie kliknij „ Wyślij kod ”.

3. W telefonie otrzymasz 6-cyfrowy kod weryfikacyjny, który należy wprowadzić w następnym kroku, a następnie kliknąć przycisk Weryfikuj .

4. Kliknij Dalej, aby zaufać bieżącemu komputerowi, a następnie Potwierdź, aby włączyć weryfikację dwuetapową.

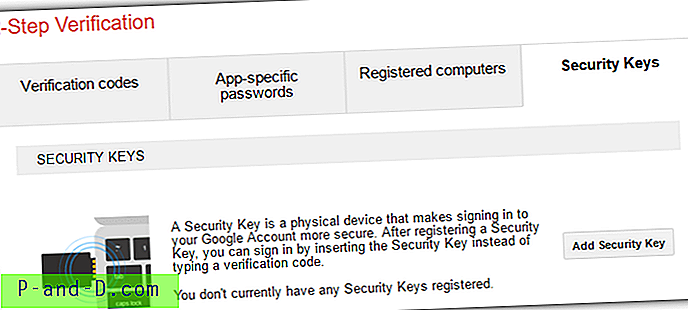

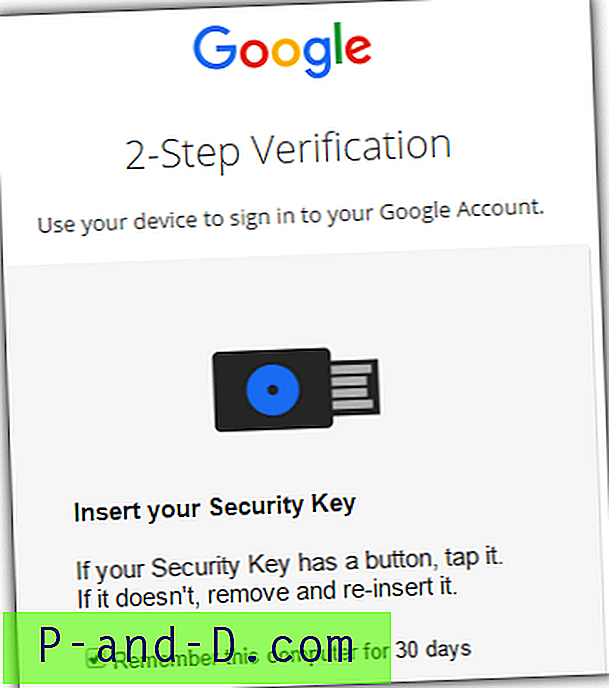

5. Na stronie weryfikacji dwuetapowej kliknij kartę „ Klucze bezpieczeństwa ”, a następnie przycisk „ Dodaj klucz bezpieczeństwa ”.

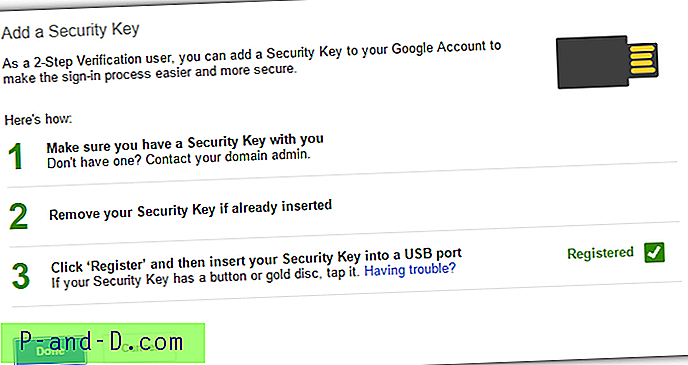

6. Włóż swój YubiKey do portu USB i kliknij przycisk Zarejestruj .

7. Dotknij czujnika YubiKey, gdy zostaniesz o to poproszony. Przycisk Gotowe zostanie włączony, aby można było kliknąć po zakończeniu rejestracji YubiKey na koncie Google.

Google zapamiętuje obecnie zalogowany komputer za pomocą plików cookie przeglądarki przez 30 dni bez konieczności przechodzenia przez weryfikację dwuetapową. Po 30 dniach lub po usunięciu plików cookie logowanie do konta Google poprosi o użycie urządzenia YubiKey do zalogowania się.

Skonfiguruj YubiKey za pomocą LastPass

LastPass to najpopularniejszy internetowy menedżer haseł w chmurze, który może pomóc Ci używać różnych i złożonych haseł dla każdego konta. Ochrona hasła głównego ma ogromne znaczenie, ponieważ jeśli komuś uda się ukraść hasło główne, będzie on miał dostęp do wszystkich kont przechowywanych w menedżerze haseł. YubiKey może zapewnić dodatkową silną warstwę ochronną nad hasłem głównym.

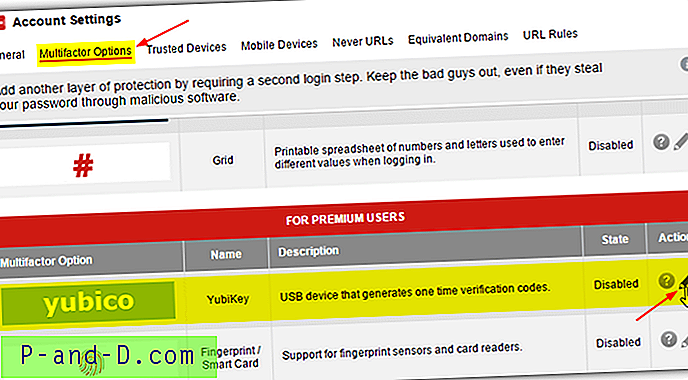

1. Odwiedź Ustawienia konta LastPass.

2. Kliknij Opcje wieloczynnikowe

3. Przewiń w dół do YubiKey i kliknij ikonę Edytuj.

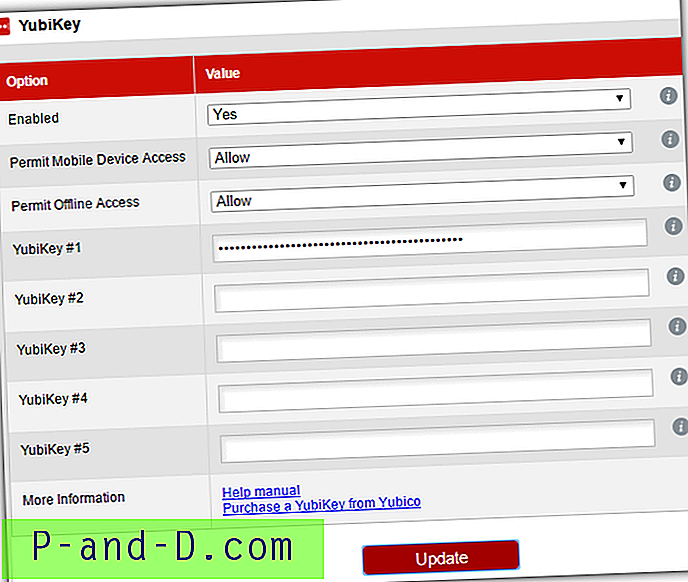

4. Wybierz opcję Tak dla Włączone, opcjonalnie zezwól lub nie zezwalaj na dostęp offline i urządzenia mobilne. Kliknij na YubiKey # 1 i dotknij czujnika YubiKey, który automatycznie zapełni pierwsze miejsce maskowanymi znakami, aby powiązać YubiKey z kontem LastPass.

5. Kliknij przycisk Aktualizuj .

Dodatkowe uwagi : Korzystanie z YubiKey z LastPass wymaga subskrypcji LastPass Premium w wysokości 1 USD miesięcznie lub 12 USD rocznie, co jest znacznie tańsze w porównaniu do Dashlane Premium.

Skonfiguruj YubiKey za pomocą KeePass

KeePass jest uważany za jedno z najlepszych, jeśli nie najlepsze lokalne oprogramowanie do zarządzania hasłami, głównie dlatego, że jest otwarte, elastyczne i bardzo rozszerzalne przy użyciu wtyczek. Chociaż KeePass ma swoją unikalną technologię znaną jako Bezpieczny pulpit, która skutecznie chroni twoje hasło główne przed keyloggerami, nadal dobrze jest wzmocnić swoje zaszyfrowane skarbiec KeePass fizycznym drugim czynnikiem YubiKey.

Jeśli korzystasz z KeePass, powinieneś wiedzieć, że jest mniej przyjazny dla użytkownika i wymaga ręcznej konfiguracji większości ustawień. Niestety YubiKey nie działa od razu po zainstalowaniu wtyczki. Oto kroki, aby skonfigurować YubiKey za pomocą KeePass.

1. Pobierz YubiKey Personalization Manager i zainstaluj.

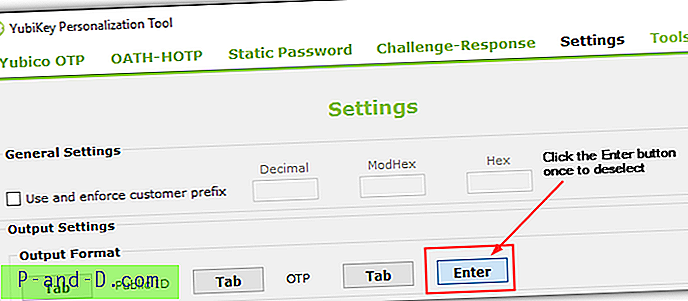

2. Włóż swój YubiKey do portu USB i uruchom narzędzie YubiKey Personalization Tool .

3. Przejdź do Ustawień i kliknij raz przycisk Enter, używając kursora myszy, aby odznaczyć opcję. Zmiana jest automatycznie zapisywana po odznaczeniu przycisku Enter.

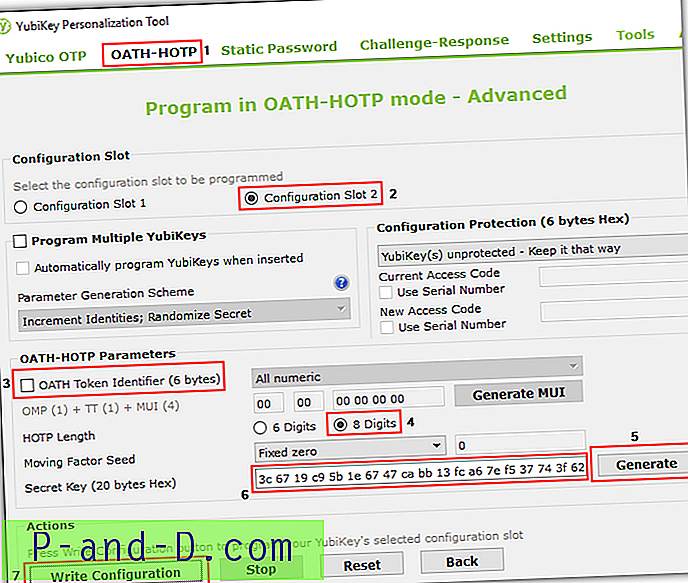

4. Przejdź do OATH-HOTP, wybierz Konfiguracja Gniazdo 2 (domyślnie gniazdo 2 nie jest używane), odznacz pole wyboru „ Identyfikator tokena OATH (6 bajtów) ”, wybierz „ 8 cyfr ” dla długości HOTP, kliknij przycisk Generuj, aby wygenerować losowy tajny klucz, wykonaj kopię tajnego klucza i kliknij przycisk Zapisz konfigurację .

5. Pobierz profesjonalną wersję KeePass (v2.x)

6. Zainstaluj lub rozpakuj KeePass, jeśli pobrałeś wersję przenośną do nowego katalogu.

7. Pobierz wtyczkę OtpKeyProv, rozpakuj plik OtpKeyProv.plgx do katalogu KeePass.

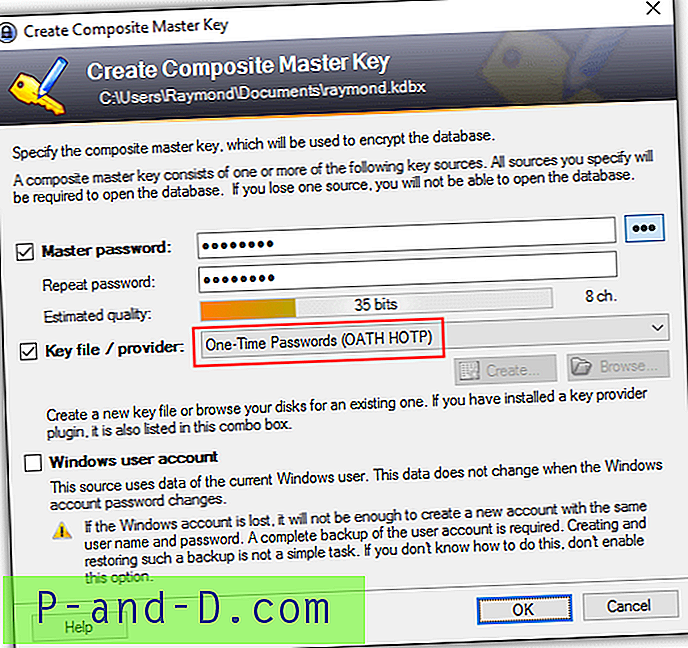

8. Uruchom KeePass, a po pierwszym uruchomieniu KeePass powinien pojawić się monit o utworzenie złożonego klucza głównego. Podaj klucz główny, zaznacz pole wyboru „ Plik klucza / dostawca ” i wybierz „ Hasła jednorazowe (OATH HOTP) ” i kliknij OK. Jeśli masz już bazę danych KeePass, zaloguj się, przejdź do Plik i wybierz Zmień klucz główny.

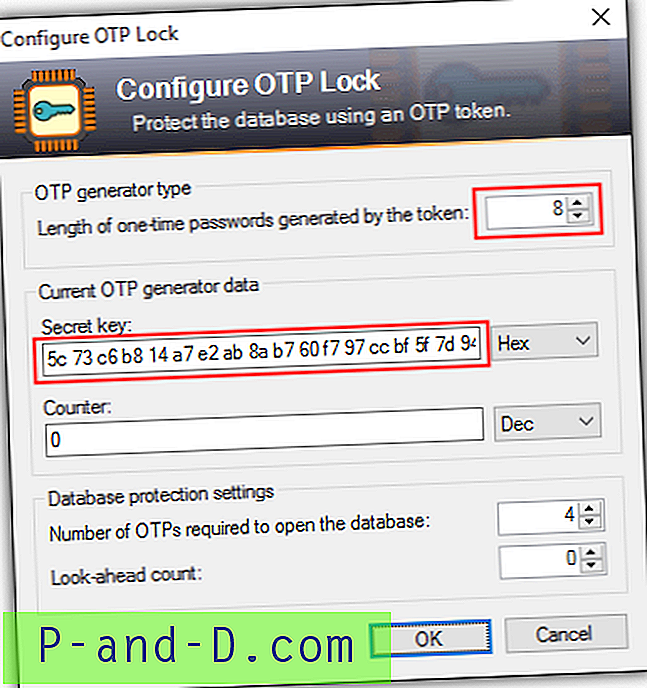

9. KeePass poprosi teraz o skonfigurowanie blokady OTP, określając tajny klucz, który skopiowałeś wcześniej w kroku 4. Wklej tajny klucz do pudełka i kliknij OK. Zapisz bazę danych, aby zmiany odniosły skutek.

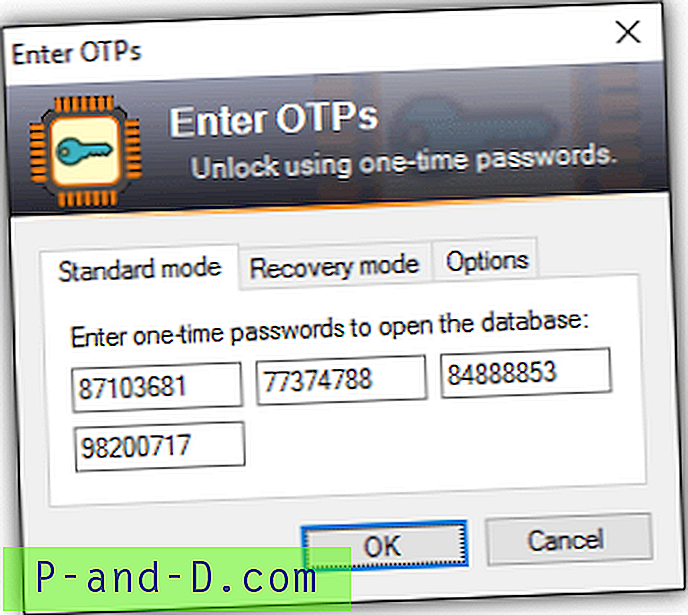

10. Podczas próby otwarcia KeePass z bazą danych chronioną za pomocą YubiKey pojawi się monit o podanie hasła jednorazowego. Wszystkie pola będą musiały zostać wypełnione hasłem jednorazowym, naciskając i przytrzymując czujnik YubiKey przez 3 sekundy, aż zostanie wygenerowane hasło jednorazowe.

Jeśli chcesz zalogować się do bazy danych KeePass, ale nie masz przy sobie swojego YubiKey, nadal możesz zalogować się przy użyciu trybu odzyskiwania. Przejdź do karty Tryb odzyskiwania i wprowadź tajny klucz, który został losowo wygenerowany przez narzędzie personalizacji YubiKey w kroku 4.

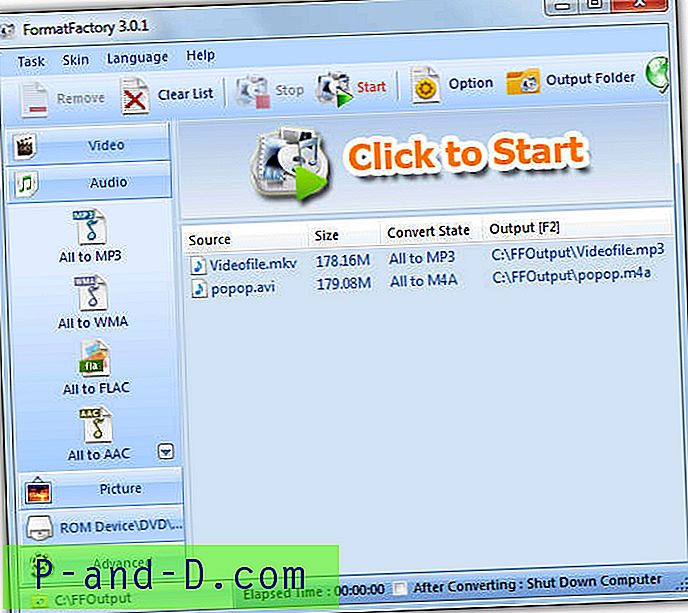

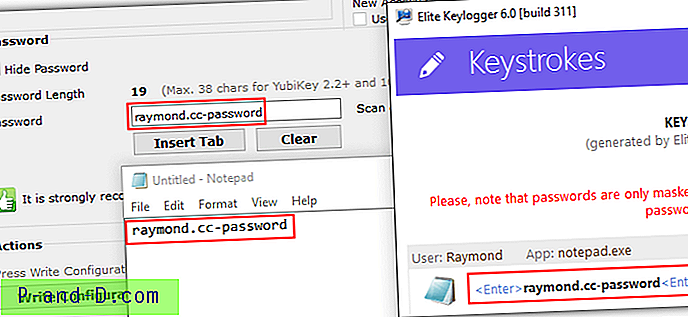

Nowszy YubiKey obsługuje tryb hasła statycznego, który umożliwia wygodne wstawianie jednego hasła przez dotknięcie czujnika. Ten tryb hasła statycznego działa w większości aplikacji, ale w rzeczywistości jest bardzo niebezpieczny, ponieważ hasło statyczne może zostać przechwycone przez keyloggera. Jak widać na poniższym zrzucie ekranu, lewe górne czerwone pole to statyczne hasło skonfigurowane dla YubiKey za pomocą narzędzia personalizacji. Dolne lewe czerwone pole to hasło statyczne wstawione przez YubiKey po dotknięciu czujnika. Wreszcie trzecie pole po prawej stronie pokazuje keylogger przechwytujący statyczne hasło, które zostało wprowadzone do Notatnika.

Chociaż korzystanie z jednorazowego trybu hasła YubiKey jest zdecydowanie bezpieczne, staraj się unikać korzystania z trybu hasła statycznego, ponieważ zapewnia on jedynie wygodę, ale poświęca bezpieczeństwo.