Protokół FTP istnieje już od dłuższego czasu i nadal jest powszechnie używany do przesyłania plików na serwery WWW. Wiadomo, że FTP jest niepewny, ponieważ dane są przesyłane czystym tekstem, który można odczytać bezpośrednio z sniffera pakietów. Oznaczałoby to, że dane logowania FTP zawierające nazwę użytkownika i hasło mogą zostać przechwycone przez sniffer pakietów, gdy oprogramowanie klienta FTP zainicjuje połączenie z serwerem FTP. Szyfrowanie może być używane w FTP za pomocą protokołu SFTP lub FTPS zamiast niezabezpieczonego FTP.

FTP nie tylko ujawnia informacje logowania w postaci zwykłego tekstu, ale przesyłane pliki między klientem a serwerem mogą być przechwytywane i ponownie składane przez sniffer pakietów, aby pokazać, które pliki są przesyłane lub pobierane z serwera FTP. Jest to przydatne dla administratorów w celu wykrycia nieautoryzowanego transferu poufnych plików firmy podczas audytu ruchu sieciowego, ale może być również wykorzystane. Tutaj pokażemy ci 5 bezpłatnych programów do wykrywania pakietów, które mają możliwość rekonstrukcji plików przesyłanych przez FTP. 1. Intercepter-NG

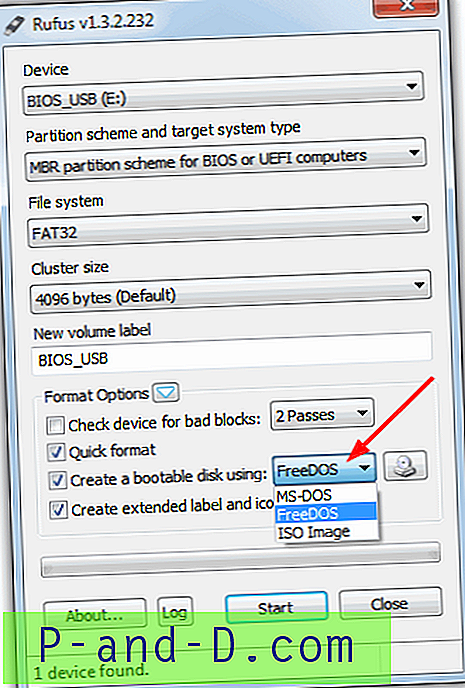

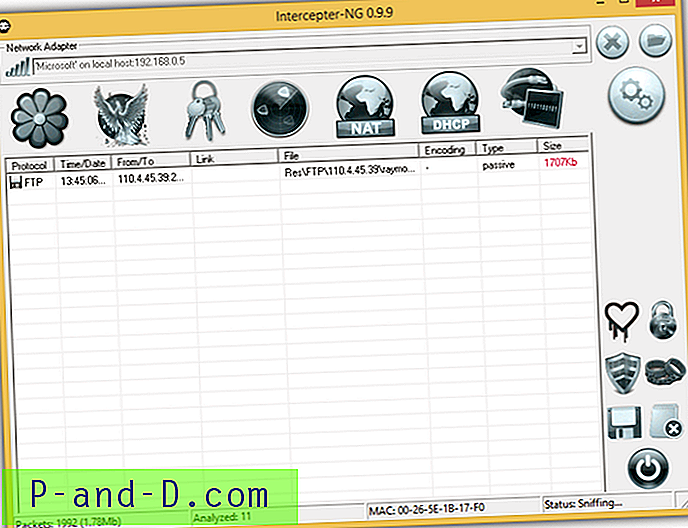

Intercepter-NG to sieciowy zestaw narzędzi, który ma możliwość rekonstrukcji plików przesyłanych w protokole FTP. Oprócz FTP obsługuje także rekonstrukcję plików z protokołu HTTP \ IMAP \ POP3 \ SMTP \ SMB. Oprócz rekonstrukcji plików, Intercepter-NG jest w stanie wąchać wiadomości czatu i skróty haseł, przechwytywać surowe pakiety oraz wykonywać kilka exploitów, takich jak Heartbleed, SMB Hijack, HTTP Injection, spoofing ARP itp.

Aby rozpocząć wąchanie pakietów sieciowych i zrekonstruowanie plików przesłanych przez FTP, ważne jest przede wszystkim wybranie interfejsu, którego będziesz używać do wąchania, klikając ikonę karty sieciowej w lewym górnym rogu. Kliknięcie go spowoduje przełączenie między Ethernetem a Wi-Fi. Następnie kliknij menu rozwijane, aby wybrać aktywny adapter, a następnie kliknij ikonę odtwarzania, aby rozpocząć wąchanie. Przejdź do „ Trybu Resurrection ”, a odtworzone pliki zostaną tam wymienione.

Pobierz Intercepter-NG

2. SoftPerfect Network Protocol Analyzer

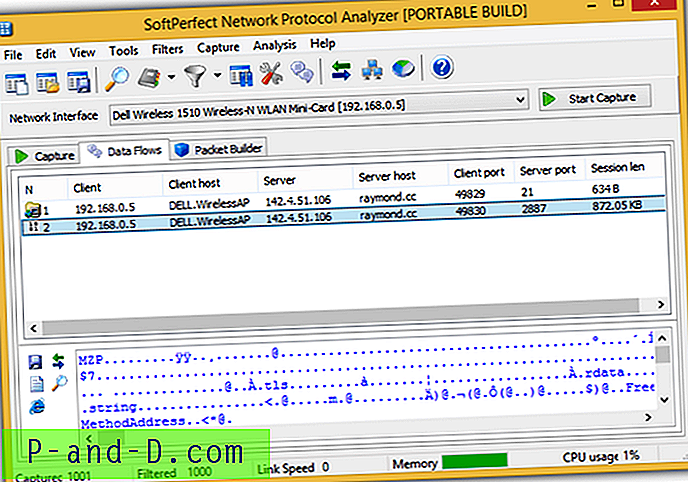

SoftPerfect Network Protocol Analyzer to darmowy sniffer pakietów do analizy i debugowania połączeń sieciowych. Chociaż nie ma zautomatyzowanego sposobu ponownego składania plików w pakietach, pokażemy, jak łatwo jest je odtworzyć w kilku krokach. Pierwszym krokiem jest wybranie interfejsu sieciowego, który jest obecnie używany do wąchania pakietów i kliknięcie przycisku Rozpocznij przechwytywanie. Po zakończeniu przechwytywania pakietów kliknij Przechwyć w pasku menu i wybierz opcję Rekonstrukcja sesji TCP, która przeniesie Cię do karty Przepływy danych.

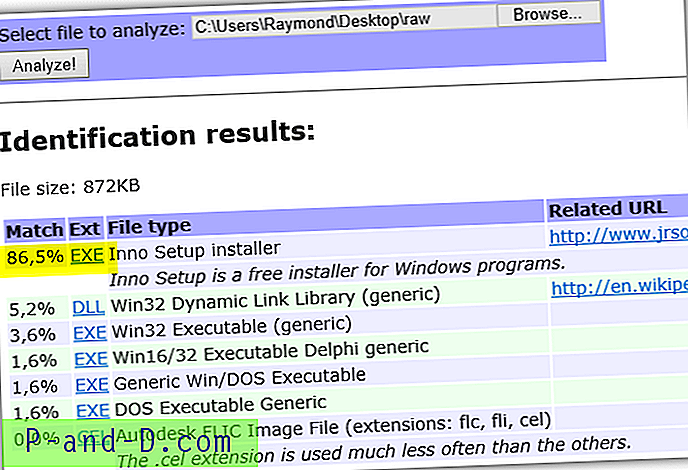

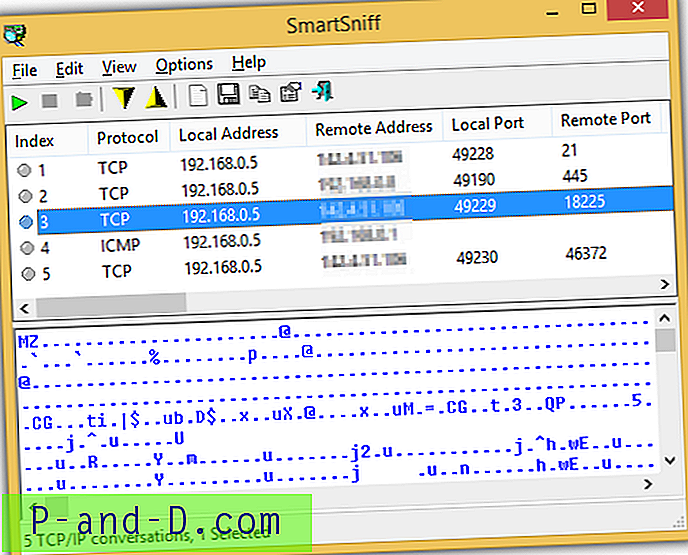

Zanotuj port serwera i długość sesji. Jeśli widzisz port 21, po którym następuje większy rozmiar sesji, prawdopodobnie jest to plik w trakcie przesyłania. Wybierz przepływ danych i kliknij ikonę zapisu znajdującą się w lewym dolnym rogu, a następnie wybierz opcję „Zapisz jako surowe dane”. Następnie możesz użyć dowolnego z narzędzi wymienionych w tym artykule, aby zidentyfikować typ pliku. Alternatywnie, jeśli plik jest stosunkowo mały, możesz przesłać go do internetowego identyfikatora pliku TrID w celu zidentyfikowania formatu pliku.

Zaawansowany użytkownik może natychmiast stwierdzić, że kilka pierwszych bajtów pokazujących „MZA” jest plikiem wykonywalnym.

Pobierz SoftPerfect Network Protocol Analyzer

3. NetworkMiner

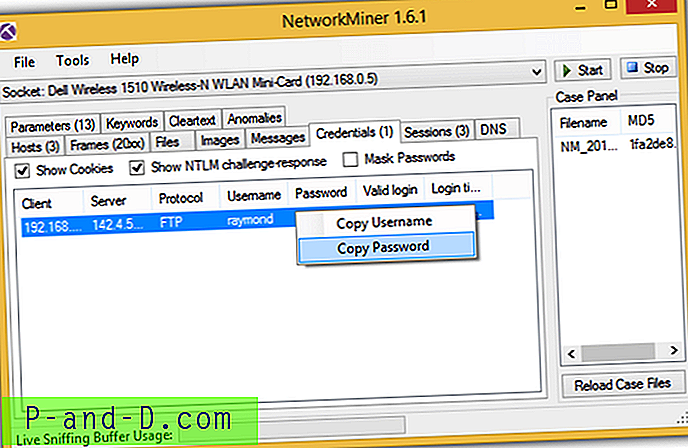

NetworkMiner jest w rzeczywistości bardzo potężnym narzędziem analizy kryminalistycznej sieci i jest bardziej przyjazny dla użytkownika w porównaniu do WireShark. Rekonstrukcja pliku działa poprawnie na karcie Ethernet, ale przechwytywanie bezprzewodowe wymaga adaptera AirPcap, aby działał najlepiej, podczas gdy wewnętrzne karty bezprzewodowe najprawdopodobniej nie złożą żadnego pliku z przechwyconego pakietu. Jednak inne funkcje, takie jak wyodrębnianie danych logowania, nadal będą działać.

Kolejną zaletą NetworkMiner jest możliwość analizowania plików PCAP eksportowanych z innego oprogramowania do przechwytywania pakietów, takiego jak WireShark i tcpdump.

Pobierz NetworkMiner

4. Wireshark

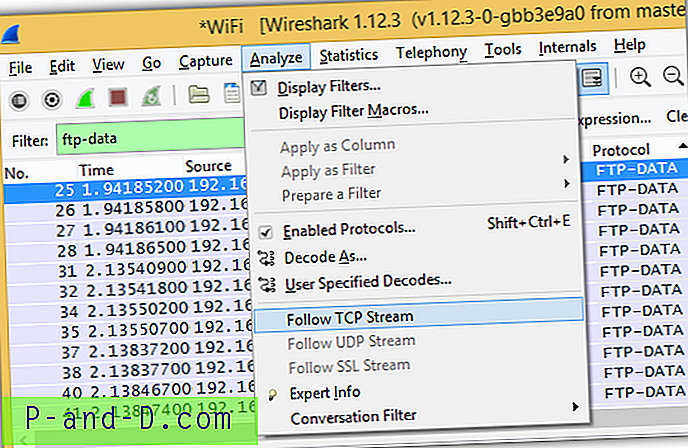

Chociaż Wireshark jest używany głównie przez profesjonalistów do przechwytywania i analizowania pakietów, ponieważ nie jest zbyt przyjazny dla użytkownika, okazuje się, że w rzeczywistości dość łatwo jest znaleźć dane przesyłane za pomocą FTP za pomocą funkcji wyszukiwania, śledzić strumień TCP i ostatecznie zapisać całą rozmowę jako surowy plik.

Na pasku filtrów wpisz ftp-data w polu i naciśnij klawisz Enter. Kliknij Analizuj na pasku menu i wybierz „Śledź strumień TCP”.

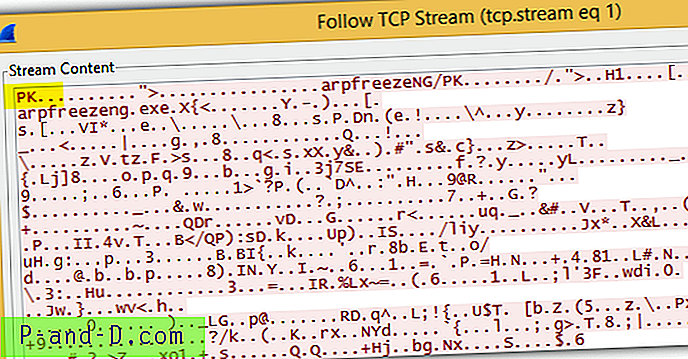

Zwróć uwagę na kilka pierwszych bajtów w treści strumienia, co da ci wyobrażenie o rozszerzeniu pliku. Poniższy przykład pokazuje PK, który jest formatem pliku ZIP. W rzeczywistości nagłówek pliku pokazuje także nazwę pliku zip, którym jest arpfreezeNG.

Aby zrekonstruować plik, po prostu wybierz Raw i kliknij przycisk Zapisz jako. Ponieważ jest to plik zip, powinieneś zapisać go z rozszerzeniem .ZIP i najlepiej jako arpfreezeNG.zip, jeśli chcesz zachować oryginalną nazwę pliku.

Pobierz Wireshark

5. SmartSniff

SmartSniff to darmowy sniffer pakietów stworzony przez Nirsoft, a bardzo przydatną funkcją tego narzędzia jest możliwość przechwytywania przy użyciu surowych gniazd i bez sterownika WinPcap innej firmy. Jednak wiadomo, że metoda surowych gniazd nie działa na wszystkich systemach z powodu interfejsu API systemu Windows. Jeśli przechwyciłeś wiele pakietów, może nie być łatwo wyszukać dane pakietu zawierające przesłane pliki.

Jak widać na powyższym zrzucie ekranu, kilka pierwszych bajtów pokazanych w dolnym okienku daje wskazówkę, że nieprzetworzone dane są plikiem wykonywalnym. Naciśnij Ctrl + E, aby wyeksportować strumienie TCP / IP i pamiętaj, aby zapisać go jako typ „Raw Data Files - Local (* .dat)”. Zmień nazwę rozszerzenia .dat na .exe, a otrzymasz zrekonstruowany plik.

Pobierz SmartSniff

![Strona nie ładuje się poprawnie i wyświetla tylko tekst [4 łatwe rozwiązania]](http://p-and-d.com/img/tech-tips/385/page-not-loading-properly.png)